ダイレクトクラウドのクラウドセキュリティへの取り組みを紹介します。

具体的にはお客様がDirectCloudを安心してご利用いただけるよう、クラウドサービスを利用する際の考慮すべき点と弊社のサービス提供におけるセキュリティへの取り組みをご紹介します。

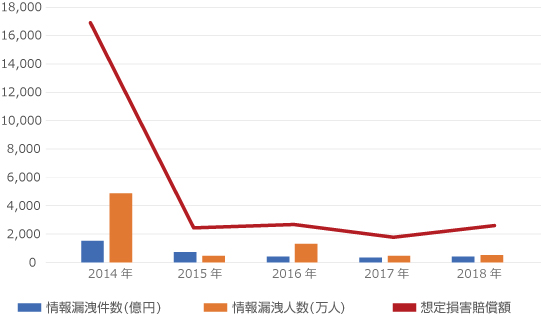

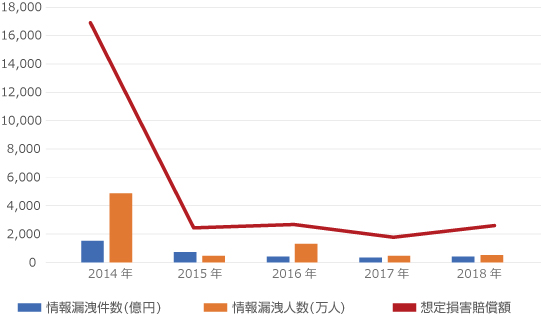

情報セキュリティインシデントに関する調査結果

2018年の場合、想定損害賠償額が2,684億円に達し一件あたり平均想定損害賠償額は6億3,767万円となっています。

情報漏洩が発生した場合には、損害賠償や罰金といった経済的な損失だけではなく、社会的信用の失墜といったような経営に与える影響も深刻なものとなるでしょう。

これらの情報セキュリティ対策は、企業の情報システムに携わる担当者だけの仕事ではなく、経営者の責任として、経営者自らが率先垂範し、会社全体として取り組む必要があります。

単位:億円

| 情報漏洩件数 | 情報漏洩人数(万人) | 想定損害賠償額 | |

| 2014年 | 1,591 | 4,999 | 16,642 |

| 2015年 | 799 | 496 | 2,541 |

| 2016年 | 468 | 1,396 | 2,788 |

| 2017年 | 386 | 519 | 1,914 |

| 2018年 | 443 | 561 | 2,684 |

出処:NPO 日本ネットワークセキュリティ協会(JNSA)「情報セキュリティインシデントに関する調査報告書」

出処:NPO 日本ネットワークセキュリティ協会(JNSA)「情報セキュリティインシデントに関する調査報告書」

単位:億円

| 情報漏洩件数 | 情報漏洩人数(万人) | 想定損害賠償額 | |

| 2014年 | 1,591 | 4,999 | 16,642 |

| 2015年 | 799 | 496 | 2,541 |

| 2016年 | 468 | 1,396 | 2,788 |

| 2017年 | 386 | 519 | 1,914 |

| 2018年 | 443 | 561 | 2,684 |

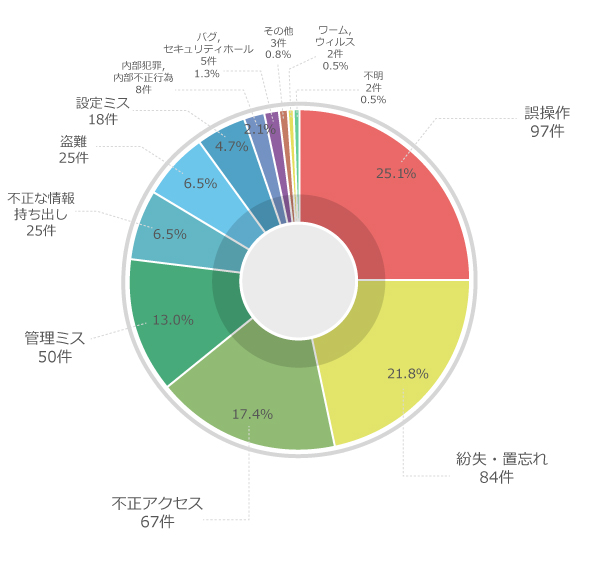

漏洩の原因

情報漏洩の主な原因は、誤操作、紛失・置き忘れ、不正アクセス、管理ミス。これらが情報漏洩全体の77.3%を占める。

| 分類 | 件数 | コメント |

| 誤操作 | 97件 | あて先間違いによって、電子メール・FAX・郵便の誤送信が発生した。 |

| 紛失・置き忘れ | 84件 | 電車、飲食店など外部の場所にPC、情報媒体等を紛失または置き忘れしてしまった。 |

| 不正アクセス | 67件 | ネットワークを経由して、アクセス制御を破って侵入され、機密情報が外部に漏洩した。 |

| 管理ミス | 50件 | 個人情報の受け渡し管理が不十分で、受け取ったはずの個人情報が紛失した。情報の公開、管理ルールが明確化されておらず、誤って開示してしまった。 |

| 不正な情報持ち出し | 25件 | 社員・派遣社員、外部委託業者、出入り業者、元社員などが、顧客先、自宅などで使用するために情報を持ち出した。 |

| 盗難 | 25件 | 車上荒らし、事務所荒らしなどにより、PC等の情報媒体とともに機密情報が盗難された。 |

| 設定ミス | 18件 | Web等の設定ミスにより外部から閲覧できる状態になっていて、機密情報が閲覧された可能性がある。 |

| 内部犯罪・内部不正行為 | 8件 | 社員・派遣社員などの内部の人間が、機密情報を悪用するために不正に取得して持ち出した。 |

| その他にバグや不明等 | 12件 | OS、アプリケーション等のバグ・セキュリティホールなどにより、Web等から機密情報が閲覧可能、または漏洩した。 |

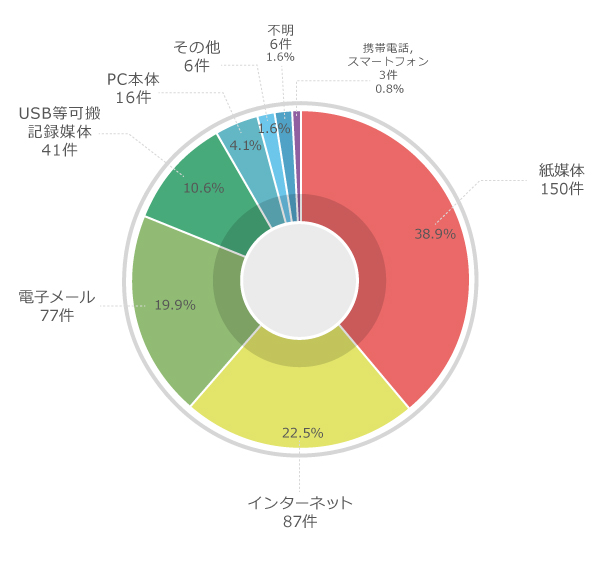

漏洩媒体・経路

2018年の場合、想定損害賠償額が2,684億円に達し一件あたり平均想定損害賠償額は6億3,767万円となっています。

| 分類 | 件数 | コメント |

| 紙媒体 | 150件 | 情報漏洩対策と聞くと、PCなどのIT資産への対策をイメージしがちですが、紙媒体は業種や会社規模にかかわらず頻繁に利用されるため、情報が流出する可能性も高くなります。 |

| インターネット | 87件 | Webサイトへの不正アクセスを受け、サーバー上に保管されている個人情報を流出するOSコマンドインジェクションや、ゼロデイ攻撃など脆弱性を悪用した攻撃が原因となっています。 |

| 電子メール | 77件 | メールでの事故の例としては、メールマガジンを配信する際に、「BCC」に入れて送るべき顧客のメールアドレスを、誤って「To」に入れてしまい、顧客のメールアドレスが流出してしまった、というケースなどが挙げられます。 |

| USB等可搬記録媒体 | 41件 | 事故発生の割合は10.6%と、割合としては少なく見えますが、USBメモリやDVD、外付けHDDなどの大容量ファイルを保存できる媒体の利用も増えていることから、事故1件あたりの被害規模が大きくなる傾向があります。 |

| PC本体 | 16件 | ノートPCの紛失・盗難などからの情報漏洩を指します。 |

| その他 | 15件 | その他、携帯電話スマートフォン、不明の3点の合計となります。 |

クラウドセキュリティとは

企業や組織において、社内の情報資産をクラウドサービスに預ける、といった利用が進んでいます。

クラウドサービスを利用する際に特に注意すべき点は、以下の3点となります。

・インターネット回線を利用するということ

・サービスの提供者が管理するデータセンターまたはサーバーにデータを保管すること

・クラウドサービス事業者側に運用やデータ管理を依存すること

利用者にとって情報システムの保守、運用、管理に関する負担が軽減されるなどのメリットがある一方、情報セキュリティ対策をサービス事業者に大きく依存することになります。

そのため、お客様がクラウドサービスを利用する際には、事業者が情報セキュリティ対策を適切に行っているかどうかを確認した上での選定が必要となります。

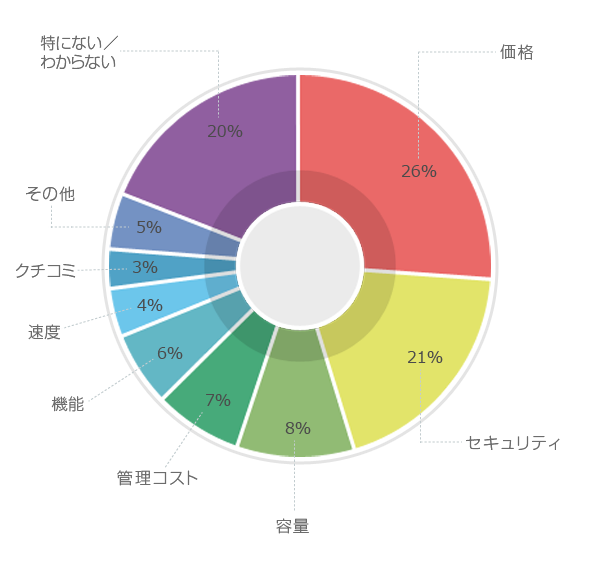

クラウドストレージ導入時における企業の最優先事項は「セキュリティ」

クラウドストレージを選定する際に重視した項目を調査したところ、1番重視した点は「価格(26%)」、2番目が「セキュリティ(21%)」、3番目が「容量(8%)」。次いで、管理コスト(7%)、機能(6%) 、速度(4%)の順となっています。

「価格」がサービスや機能に直接関係するものではないことを考慮すると、「セキュリティ」はクラウドストレージ導入時における最優先事項と言えます。

※自社調べ 2017年8月時点 データ抽出期間:2016年10月~2017年8月までの実績

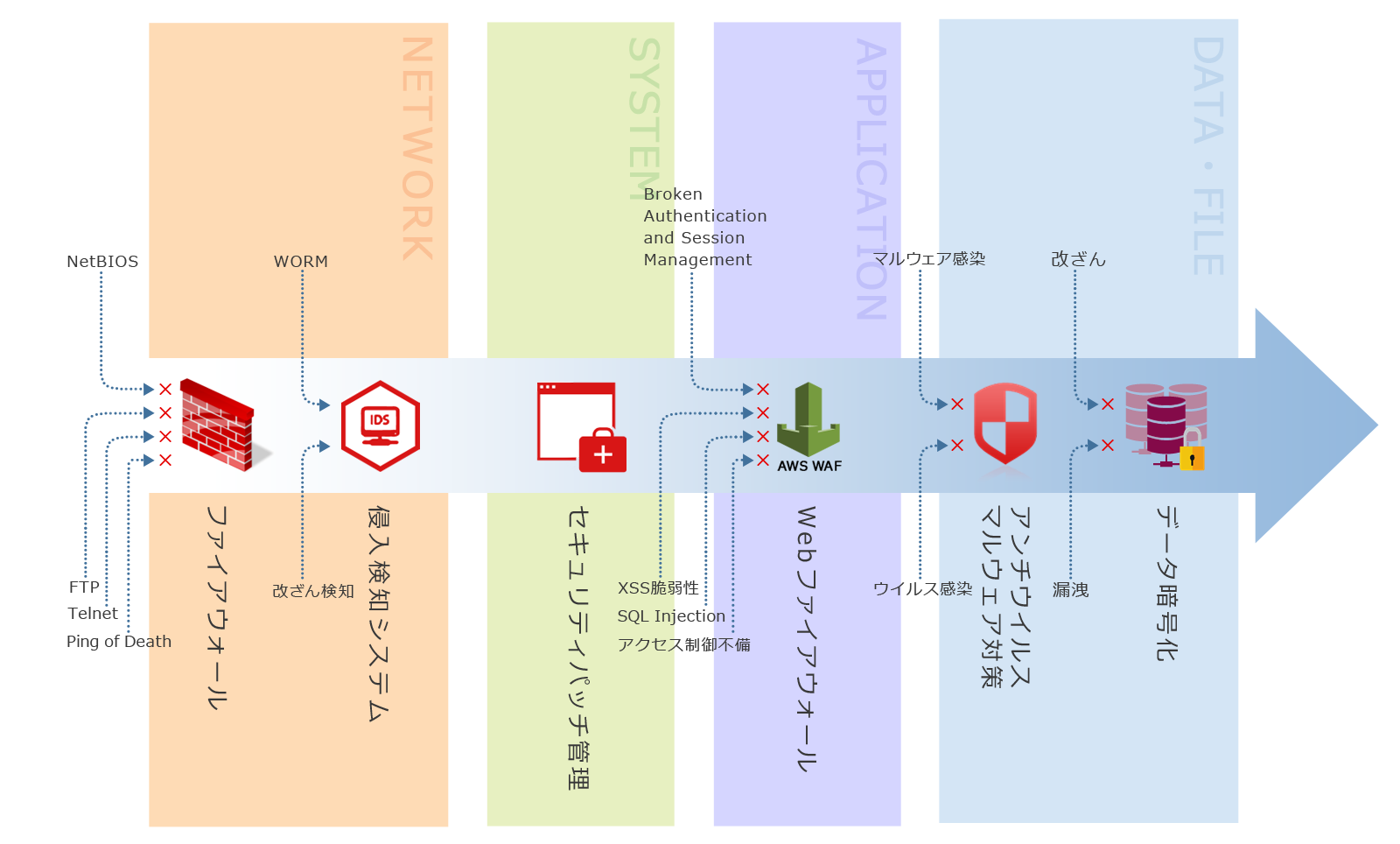

クラウドサービスを利用する際に考慮すべき点

以下は、DirectCloudの利用を検討している企業が特に気をつけていただきたいポイントをまとめたものです。

-

1.SSLによる通信経路の暗号化

SSLサーバー証明書により、通信データを暗号化することの必要性について説明します。クラウドでは、クラウド事業者のデータセンターにデータが保管されるため、通常はインターネットを経由してサービスを利用することになります。 インターネットを経由することで、通信経路上での盗聴や改ざんなどのリスクが発生します。公開情報でもない限り、必ず通信データを SSL によって暗号化する必要があります。

-

2.厳格なアクセス制御

クラウドではインターネットの利用が前提となるため、不正アクセスやなりすましによるデータの閲覧や改ざん、情報漏洩のリスクが存在しています。

対策として、まずデータの重要度を定義し、アクセスするユーザーがどのデータに対してどのような操作(閲覧、変更、削除など)が可能となるかを権限設定にて行うことが重要となります。 たとえば強固なユーザー認証として、ワンタイムパスワードやデバイス認証が有効です。 IDやパスワードを利用する場合でも、類推されやすいパスワードは禁止し、定期的に変更させるといった設定が重要となります。 -

3.セキュアなアプリケーション構築

インターネットを経由したアプリケーションや OS の脆弱性を狙った攻撃により、情報漏洩や改ざんの発生リスクがあります。 最近では、SQLインジェクション攻撃、クロスサイトスクリプティングやアプリケーション/OSの脆弱性を狙った攻撃が主流となっています。

攻撃を受けた場合の影響を軽減させるために、定期的な外部からの診断テスト、開発したプログラムのコードレビューを行うことが重要です。 また、攻撃を検知したり、被害の発生をすぐに検知するために、リバースプロキシ型のWeb Application Firewallの導入、マルウェアスキャン、改ざん検知などが効果的な対策となります。 -

4.データ暗号化及びバックアップ

海外のデータセンターを利用する場合、政府機関によりデータに対して検閲が入る可能性があります。 例えば米国の場合、米国愛国者法(USA PATRIOT Act)により、米国内に存在するサーバーであればあらゆるデータに対して、米連邦捜査局(FBI)または政府が調査権限を持っています。 実際、FBIがデータセンターからサーバーを押収したという事例が発生しています。 可能であれば、データ自体に暗号化を行う、秘密分散などの技術を採用するなどの対策が必要となります。 また、可用性の観点からデータのバックアップを定期的に実施することが推奨されています。

-

5.適切なクラウド事業者の選定

クラウドを導入することは、自社で行う業務の一部をアウトソーシングするという意味になります。 アウトソーシング先の企業を選定することは発注者側の責任であり、非常に重要なことです。 昨今のクラウドサービスの進化や多様化を鑑みると、この適切なクラウド事業者を選定することは、非常に困難で時間のかかる業務といえます。 またクラウド事業者の経営状況によっては、途中でサービスポリシーの変更、サービス自体を終了といった可能性もあります。 自社のセキュリティポリシーに合致しているかどうかを、サービス仕様書や契約書、及びクラウド事業者へのヒアリングなどを通じて確認することが必要です。

サービス提供範囲

DirectCloudの場合、ログインID管理、パスワードポリシー、ファイルやデータに対するアクセス権限設定に関しては、お客様のセキュリティポリシーに沿って運用できるように設計されています。

また、アプリケーションからサービス運用までの領域はクラウドサービス提供者である株式会社ダイレクトクラウドの運用・責任範囲となります。

DirectCloudの安全・安心な

クラウドサービスシステム

| サービス提供範囲 | セキュリティ対策例 |

| データ、ファイル | アクセス制御、ウイルス対策、データ暗号化 |

| アプリケーション | セキュアプログラミング、WAF、脆弱性診断 |

| ミドルウェア | 脆弱性パッチ、権限設定 |

| OS | 脆弱性パッチ、権限設定 |

| ネットワーク・ハードウェア | 物理セキュリティ、VPC、IDS、アクセス制御 |

| サービス運用 | 物理セキュリティ、運用手順 |

| 主要チェックリスト | ダイレクトクラウドの対応状況 | |

| データ消失及び情報漏洩対策 | ||

| 障害によるデータ消失のリスク | クラウドサービスに障害が発生した場合、クラウドのみにデータを預けていると、大切なデータの復旧ができなくなるリスクがあります。 | 3拠点にデータ保存。過去3年間データ消失ゼロ |

| データが外部に漏洩するリスク | クラウドサービス事業者へのサイバー攻撃やその他の要因で、預けているデータが外部に漏洩する可能性があります。 | VPC、WAF、IDS、ウイルス対策 |

| アカウントが第三者に悪用されるリスク | ウイルス感染などによって、利用しているクラウドサービスのユーザーIDやパスワードが流出した場合、第三者による不正アクセスにより、クラウドサービス上に保管している情報が漏洩する可能性あります。 | 同時ログイン禁止、ログイン通知、パスワードポリシーによる厳格なパスワード管理をサポート |

| 物理セキュリティ | ||

| サーバーの設置と管理 | 不正侵入に対する防御。 | AWS東京リージョンを利用 |

| 機器障害への対策 | 停電時の対策や機器に障害が発生した場合の対策。 | サーバー冗長化、DR対策 |

| 情報管理担当者の情報セキュリティ対策 | ||

| ソフトウェアの更新 | ソフトウェア開発元の脆弱性に関するサポート情報や更新プログラムを注視し、情報管理担当者はソフトウェアを常に最新にする対応を行う必要があります。 | 定期的に更新 |

| ウイルス対策 |

個人のパソコンに対するウイルス対策。組織内のネットワークを介して、ファイルサーバーやWebサーバーに感染するタイプのウイルスが急増中。 DirectCloudを介して転送されるファイルに対し、自動的にウィルススキャンを行います。 |

セキュリティソリューションプロバイダのアンチウイルスエンジンを採用 |

| ネットワーク保護 | 第三者による不正アクセスから企業のネットワークを安全に守るためには、ファイアウォールや侵入検知システム(IDS)の導入は欠くことができません。 | AWS VPCおよびAIDEを採用 |

| 不正アクセス対策 | 総当たり攻撃や情報を盗むウイルスを使った不正ログイン、SQLインジェクションまたはクロスサイトスクリプティング、セッションハイジャックのような脆弱性を突いた不正アクセスへの対策。 | AWS WAFを採用 |

| 情報セキュリティポリシーの導入と運用 | 企業・組織における情報セキュリティの運用・管理するための仕組みとしてISMSに沿ったサービスの運用体制。 | ISMS取得済み |

| ログの適切な取得と保管 | 組織内部から情報漏洩等の事故が発生してしまった場合、被害状況や影響範囲の調査などの事後対応を効果的に行うため、ログ取得と保管が重要。 | 業界トップクラス250種類以上のログ取得 |

| 社員の不正による被害と対策 | データの持ち出しなどの不正行為を防ぐためには、ノートPCやスマートフォンから不正にアクセスできないように環境を設定したり、 上長の許可なく社内のデータを外部に持ち出すことができない環境を作る必要があります。 | デバイス認証、上長承認をサポート |

| Web脆弱性対策 | Webアプリケーションが使われている場合には、Webサーバー経由でのデータベース接続を利用した攻撃方法「SQLインジェクション」への対策が必要。 | AWS WAFを採用 |

| セキュリティ診断 | セキュリティ診断によって、WebアプリケーションのSQLインジェクションの脆弱性や、セッションハイジャックの脆弱性の有無などを診断することで、設置したサーバーのセキュリティ強度が確認できます。 | 年に4回の脆弱性診断を実施 |

| バックアップ | 企業の情報資産に対する可用性を維持するためには、保有している情報に対する適切なバックアップが必要。 | AWS S3利用により3拠点へ自動バックアップ |

| ユーザー権限とユーザー認証の管理 | 個々の社員や部署ごとに適切なアクセス権限を設定し管理する必要があります。 | 業務シーンに応じて組織や社員ごとにアクセス権設定可能 |

| 社員の情報セキュリティ対策 | ||

| 安全なパスワード管理 | 他人に推測されにくく、機械的な処理で割り出しにくい安全なパスワードの作成および管理が必要となります。 | 高機能なパスワードポリシー機能を標準提供 |

| 外出先から業務用端末利用時の対策 | 外部にノートPCなどを持ち出した場合、紛失や盗難、自宅や外出先からの接続によるウイルス感染の危険性があります。これらのリスクを軽減するため業務用端末の情報セキュリティ対策が必要です。 | アカウントロック、IPアドレス制限、デバイス認証を標準提供、また二要素認証も提供 |

| 主要チェックリスト | |

| データ消失及び情報漏洩対策 | |

| 障害によるデータ消失のリスク | クラウドサービスに障害が発生した場合、クラウドのみにデータを預けていると、大切なデータの復旧ができなくなるリスクがあります。 |

| データが外部に漏洩するリスク | クラウドサービス事業者へのサイバー攻撃やその他の要因で、預けているデータが外部に漏洩する可能性があります。 |

| アカウントが第三者に悪用されるリスク | ウイルス感染などによって、利用しているクラウドサービスのユーザーIDやパスワードが流出した場合、第三者による不正アクセスにより、クラウドサービス上に保管している情報が漏洩する可能性あります。 |

ダイレクトクラウドの対応状況

| データ消失及び情報漏洩対策 | |

| 障害によるデータ消失のリスク | 3拠点にデータ保存。過去3年間データ消失ゼロ |

| データが外部に漏洩するリスク | VPC、WAF、IDS、ウイルス対策 |

| アカウントが第三者に悪用されるリスク | 同時ログイン禁止、ログイン通知、パスワードポリシーによる厳格なパスワード管理をサポート |

| 主要チェックリスト | |

| 物理セキュリティ | |

| サーバーの設置と管理 | 不正侵入に対する防御。 |

| 機器障害への対策 | 停電時の対策や機器に障害が発生した場合の対策。 |

ダイレクトクラウドの対応状況

| 物理セキュリティ | |

| サーバーの設置と管理 | AWS東京リージョンを利用 |

| 機器障害への対策 | サーバー冗長化、DR対策 |

| 主要チェックリスト | |

| 情報管理担当者の情報セキュリティ対策 | |

| ソフトウェアの更新 | ソフトウェア開発元の脆弱性に関するサポート情報や更新プログラムを注視し、情報管理担当者はソフトウェアを常に最新にする対応を行う必要があります。 |

| ウイルス対策 | 個人のパソコンに対するウイルス対策。組織内のネットワークを介して、ファイルサーバーやWebサーバーに感染するタイプのウイルスが急増中。 DirectCloudを介して転送されるファイルに対し、自動的にウィルススキャンを行います。 |

| ネットワーク保護 | 第三者による不正アクセスから企業のネットワークを安全に守るためには、ファイアウォールや侵入検知システム(IDS)の導入は欠くことができません。 |

| 不正アクセス対策 | 総当たり攻撃や情報を盗むウイルスを使った不正ログイン、SQLインジェクションまたはクロスサイトスクリプティング、セッションハイジャックのような脆弱性を突いた不正アクセスへの対策。 |

| 情報セキュリティポリシーの導入と運用 | 企業・組織における情報セキュリティの運用・管理するための仕組みとしてISMSに沿ったサービスの運用体制。 |

| ログの適切な取得と保管 | 組織内部から情報漏洩等の事故が発生してしまった場合、被害状況や影響範囲の調査などの事後対応を効果的に行うため、ログ取得と保管が重要。 |

| 社員の不正による被害と対策 | データの持ち出しなどの不正行為を防ぐためには、ノートPCやスマートフォンから不正にアクセスできないように環境を設定したり、 上長の許可なく社内のデータを外部に持ち出すことができない環境を作る必要があります。 |

| Web脆弱性対策 | Webアプリケーションが使われている場合には、Webサーバー経由でのデータベース接続を利用した攻撃方法「SQLインジェクション」への対策が必要。 |

| セキュリティ診断 | セキュリティ診断によって、WebアプリケーションのSQLインジェクションの脆弱性や、セッションハイジャックの脆弱性の有無などを診断することで、設置したサーバーのセキュリティ強度が確認できます。 |

| バックアップ | 企業の情報資産に対する可用性を維持するためには、保有している情報に対する適切なバックアップが必要。 |

| ユーザー権限とユーザー認証の管理 | 個々の社員や部署ごとに適切なアクセス権限を設定し管理する必要があります。 |

ダイレクトクラウドの対応状況

| 情報管理担当者の情報セキュリティ対策 | |

| ソフトウェアの更新 | 定期的に更新 |

| ウイルス対策 | Cyren社のInternet Securityを採用 |

| ネットワーク保護 | AWS VPCおよびAIDEを採用 |

| 不正アクセス対策 | AWS WAFを採用 |

| 情報セキュリティポリシーの導入と運用 | ISMS取得済み |

| ログの適切な取得と保管 | 業界最多141種類のログ取得 |

| 社員の不正による被害と対策 | デバイス認証、上長承認をサポート |

| Web脆弱性対策 | AWS WAFを採用 |

| セキュリティ診断 | 年に4回の脆弱性診断を実施 |

| バックアップ | AWS S3利用により3拠点へ自動バックアップ |

| ユーザー権限とユーザー認証の管理 | 業務シーンに応じて組織や社員ごとにアクセス権設定可能 |

| 主要チェックリスト | |

| 社員の情報セキュリティ対策 | |

| 安全なパスワード管理 | 他人に推測されにくく、機械的な処理で割り出しにくい安全なパスワードの作成および管理が必要となります。 |

| 外出先から業務用端末利用時の対策 | 外部にノートPCなどを持ち出した場合、紛失や盗難、自宅や外出先からの接続によるウイルス感染の危険性があります。これらのリスクを軽減するため業務用端末の情報セキュリティ対策が必要です。 |

ダイレクトクラウドの対応状況

| 社員の情報セキュリティ対策 | |

| 安全なパスワード管理 | 高機能なパスワードポリシー機能を標準提供 |

| 外出先から業務用端末利用時の対策 | アカウントロック、IPアドレス制限、デバイス認証を標準提供、また二要素認証も提供 |

クラウド提供事業者として当社が取得している公的認証

株式会社ダイレクトクラウドは、お客様からの情報セキュリティ統制に関する高い水準の要求にお応えできるよう、プライバシーマーク(Pマーク)及び情報セキュリティマネジメントシステム(ISMS)の国際規格であるISO/IEC27001及び27017の認証を取得しております。

今後も情報セキュリティマネジメントシステムの構築・維持を継続的に取組んでまいります。

| ISMS認証取得組織名称 | 株式会社ダイレクトクラウド | |

|

住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 |

| 認証規格 | ISO/IEC 27001:2013 (JIS Q 27001:2014) | |

| 認証登録番号 | JP17/080476 | |

| 認証登録範囲 | ・システムの開発 ・クラウドサービスの提供 ・クラウドストレージ DirectCloudの提供 |

|

| 審査登録機関 | SGSジャパン株式会社 | |

| 有効期間 | 2023年10月31日~2025年10月31日 | |

|

||

| ISMS認証取得組織名称 | 株式会社ダイレクトクラウド | |

| 住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 | |

| 認証規格 | ISO/IEC 27001:2013 (JIS Q 27001:2014) | |

| 認証登録番号 | JP17/080476 | |

| 認証登録範囲 | ・システムの開発 ・クラウドサービスの提供 ・クラウドストレージ DirectCloudの提供 |

|

| 審査登録機関 | SGSジャパン株式会社 | |

| 有効期間 | 2023年10月31日~2025年10月31日 | |

| ISMS認証取得組織名称 | 株式会社ダイレクトクラウド | |

|

住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 |

| 認証規格 | ISO/IEC 27017:2015 (JIP-ISMS517-1.0) | |

| 認証登録番号 | JP20/080641 | |

| 認証登録範囲 | ・クラウドサービスプロバイダー:クラウドストレージ DirectCloudの提供 ・クラウドサービスカスタマ:” DirectCloud”サービス 提供に係るアマゾンウェブサービス(AWS)の利用 |

|

| 審査登録機関 | SGSジャパン株式会社 | |

| 有効期間 | 2023年10月31日~2025年10月31日 | |

|

||

| ISMS認証取得組織名称 | 株式会社ダイレクトクラウド | |

| 住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 | |

| 認証規格 | ISO/IEC 27017:2015 (JIP-ISMS517-1.0) | |

| 認証登録番号 | JP20/080641 | |

| 認証登録範囲 | ・クラウドサービスプロバイダー:クラウドストレージ DirectCloudの提供 ・クラウドサービスカスタマ:” DirectCloud”サービス 提供に係るアマゾンウェブサービス(AWS)の利用 |

|

| 審査登録機関 | SGSジャパン株式会社 | |

| 有効期間 | 2023年10月31日~2025年10月31日 | |

|

||

| プライバシーマーク取得組織名称 | 株式会社ダイレクトクラウド | |

| 住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 | |

| 認証規格 | JIS Q 15001:2017 | |

| プライバシーマーク登録番号 | 第17002876号 | |

| 審査機関 | 一般社団法人日本情報システムユーザー協会(JUAS) | |

| 認証機関 | 一般財団法人日本情報経済社会推進協会(JIPDEC) | |

| 有効期間 | 2022年12月7日~2024年12月6日 | |

| PSQ-Lite認証製品名称 | DirectCloud | |

|

住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 |

| 認証番号 | PSQ-L2025001 | |

| 認証機関 | 一般社団法人ソフトウェア協会(SAJ) | |

| 有効期間 | 2025年4月25日〜2030年4月24日 | |

|

||

| PSQ-Lite認証製品名称 | DirectCloud | |

| 住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 | |

| 認証番号 | PSQ-L2025001 | |

| 認証機関 | 一般社団法人ソフトウェア協会(SAJ) | |

| 有効期間 | 2025年4月25日〜2030年4月24日 | |

| 電帳法スキャナ保存ソフト要件認証名称 | DirectCloud 電子帳簿保存法対応 | |

|

住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 |

| 認証番号 | 016900-00 | |

| 認証機関 | 公益社団法人日本文書情報マネジメント協会(JIIMA) | |

| 有効期間 | 2024年4月30日〜2027年4月30日 | |

|

||

| 電帳法スキャナ保存ソフト法的要件認証名称 | DirectCloud 電子帳簿保存法対応 | |

| 住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 | |

| 認証番号 | 016900-00 | |

| 認証機関 | 公益社団法人日本文書情報マネジメント協会(JIIMA) | |

| 有効期間 | 2024年4月30日〜2027年4月30日 | |

| 電子取引ソフト法的要件名称名称 | DirectCloud 電子帳簿保存法対応 | |

|

住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 |

| 認証番号 | 622200-00 | |

| 認証機関 | 公益社団法人日本文書情報マネジメント協会(JIIMA) | |

| 有効期間 | 2024年10月7日~2027年10月7日 | |

|

||

| 電子取引ソフト法的要件名称名称 | DirectCloud 電子帳簿保存法対応 | |

| 住所 | 105-0021 東京都港区東新橋2-12-1 PMO東新橋 7階 | |

| 認証番号 | 622200-00 | |

| 認証機関 | 公益社団法人日本文書情報マネジメント協会(JIIMA) | |

| 有効期間 | 2024年10月7日~2027年10月7日 | |