近頃、退職した社員が会社の機密情報を競合他社に漏らしてしまい逮捕されたという報道をよく聞くな…。

今運用しているファイルサーバーはグループごとにアクセス制限・操作制限を設けているけど、持ち出された場合を想定して機密度が高いファイルについてはセキュリティ対策を強化したい。

今回はこのような課題をお持ちのあなたに向けた記事です。

もはやどの企業においても機密情報漏洩による損害は他人事ではなく、事業活動を停止させないためにも早急に現在の管理方法を見直す必要があります。

本記事を参考にしていただくだけで、

機密度ごとにファイルを分類する際の基準を理解し、強固なセキュリティ対策を講じるためのヒント

を得ることができます。

全社的なセキュリティレベルを底上げし、漏洩事故の可能性をゼロに近づけたい方にぜひご一読いただきたい記事です。

本記事のサマリ

![]() IPAの『事故事例に学ぶ情報セキュリティ対策の実際』によると機密文書の機密度レベルは「極秘」「秘」「社外秘」「一般」に分類される

IPAの『事故事例に学ぶ情報セキュリティ対策の実際』によると機密文書の機密度レベルは「極秘」「秘」「社外秘」「一般」に分類される

![]() 機密文書は経済産業省『秘密情報の保護ハンドブック』で求められる要件に沿って管理されるべき

機密文書は経済産業省『秘密情報の保護ハンドブック』で求められる要件に沿って管理されるべき

![]() DirectCloudを活用することで各種要件に応えることができ、「セキュリティ」と「利便性」を両立させることができる

DirectCloudを活用することで各種要件に応えることができ、「セキュリティ」と「利便性」を両立させることができる

目次

目次- 1. 機密文書の定義と種類

- 2. 機密文書における3つのレベル

- 3. 機密度レベルごとに行うべきセキュリティ対策

- 4. DirectCloudを活用し強固なセキュリティ対策を実現する方法

- 5. まとめ

情報システム・営業・総務担当者必見!

機密文書の定義と種類

文書を機密度レベルで分類する前に、そもそも機密文書にはどのような種類があり、自社で扱っている文書はどれに該当するのかを把握することが重要です。

機密文書は大きく下記2つに分けることができます。

①個人情報が含まれた文書

②営業秘密が含まれた文書

まず、「個人情報」が含まれた文書について機密文書の一種として挙げることができます。例えば、年金番号や健康保険証の番号が記載された文書はれっきとした「個人情報」であり、私たちの生活に馴染み深いこともあり想像しやすいかと思います。

また、ビジネス現場で扱う文書は「営業秘密」が含まれた文書であることが多く、こちらも機密文書の一種です。

自治体などであれば、行政手続きなどで「個人情報」を扱いますが、民間企業で発生する見積書・契約書・新製品情報・研究データなどは「営業秘密」が含まれた文書であると言えます。

「個人情報」と「営業秘密」は自然発生的に使われ始めたのではなく、下記の通り、所定の法律によって保護されています。

| 機密文書の種類 | 保護対象としている法律 (正式名) | 違反した場合の刑事罰 |

| 個人情報 | 個人情報の保護に関する法律 | 6ヶ月以下の懲役または30万円以下の罰金 |

| 営業秘密 | 不正競争防止法 | 5年以下の懲役又は500万円以下の罰金 |

・図1:機密文書を保護対象としている法律

| 機密文書の種類 | 保護対象としている法律 (正式名) |

違反した場合の刑事罰 |

| 個人情報 | 個人情報の保護に関する法律 | 6ヶ月以下の懲役または30万円以下の罰金 |

| 営業秘密 | 不正競争防止法 | 5年以下の懲役又は500万円以下の罰金 |

・図1:機密文書を保護対象としている法律

■ 各法律の条文についてはこちら

・

個人情報の保護に関する法律

・

不正競争防止法

不正競争防止法によれば、「営業秘密」は下記3つの要件を満たす必要があるとされています。

営業秘密の3要素

- ① 秘密管理性:秘密として管理されていること

- ② 有用性:有用な営業上又は技術上の情報であること

- ③ 非公知性:公然と知られていないこと

つまり、「事業活動において必要不可欠な非公開の機密情報である」ことを情報管理者によって明示され、従業員がきちんと認識している状態であれば、対象となる情報は「営業秘密」であると判断することができます。

昨今企業の営業秘密を他社に漏洩したとして逮捕される報道が相次いでいますが、その場合は不正競争防止法違反による刑事罰が課せられます。

営業秘密の漏洩により自社の社会的信用が損失するだけではなく、個人にも重い刑事罰が下されますので、社内の機密情報を「漏洩しない」「漏洩できない」環境づくりは急務となります。

機密文書における3つのレベル

機密文書の種類を確認したところで、ここでは実際に機密文書における機密度レベルについて解説します。

とはいえ、企業により区分名が若干異なっていることが多いため、ここではIPA『事故事例に学ぶ情報セキュリティ対策の実際』による3つの分類をご紹介します。

| 機密度レベル | 説明 | 該当する営業秘密文書 |

| 極秘(Top Secret) | 漏洩した場合、企業全体の経営にも影響が及ぶ情報。経営陣などの限られた人のみアクセス可能。 | 未発表の研究結果や、合併などの特別プロジェクト資料、未公開の経理文書など |

| 秘(Secret) | 特定部署外に漏洩することによって、事業への影響がある情報。特定部署の人のみアクセス可能。 | 経営戦略、営業企画、会社方針、 特許申請、顧客情報、仕入れ価格表など |

| 社外秘(Confidential) | 社外に流出すると信用が失墜し、経済的損 失などが想定される情報。社員のみアク セス可能。 | 契約書、請求書、発注書、見積書、議事録、社員名簿、秘密保持契約書、就業規則など |

| 一般(Normal) | 自社サイトなどで社外に公開されている情報。誰でもアクセス可能。 | カタログ、ホワイトペーパーなど |

・図2:IPA『事故事例に学ぶ情報セキュリティ対策の実際』による分類

| 機密度レベル | 極秘(Top Secret) |

| 説明 | 漏洩した場合、企業全体の経営にも影響が及ぶ情報。経営陣などの限られた人のみアクセス可能。 |

| 該当する営業秘密文書 | 未発表の研究結果や、合併などの特別プロジェクト資料、未公開の経理文書など |

| 機密度レベル | 秘(Secret) |

| 説明 | 特定部署外に漏洩することによって、事業への影響がある情報。特定部署の人のみアクセス可能。 |

| 該当する営業秘密文書 | 経営戦略、営業企画、会社方針、 特許申請、顧客情報、仕入れ価格表など |

| 機密度レベル | 社外秘(Confidential) |

| 説明 | 社外に流出すると信用が失墜し、経済的損 失などが想定される情報。社員のみアク セス可能。 |

| 該当する営業秘密文書 | 契約書、請求書、発注書、見積書、議事録、社員名簿、秘密保持契約書、就業規則など |

| 機密度レベル | 一般(Normal) |

| 説明 | 自社サイトなどで社外に公開されている情報。誰でもアクセス可能。 |

| 該当する営業秘密文書 | カタログ、ホワイトペーパーなど |

・図2:IPA『事故事例に学ぶ情報セキュリティ対策の実際』による分類

一般的にこれらの呼称は「営業秘密」が含まれる文書を対象にしているため、個人情報の機密度レベルは基本的に「電子商取引推進協議会規定」を参考にしていただくことをおすすめします。

また、上図で挙げられる文書はあくまで一例に過ぎません。企業によっては、更に多くの文書を扱っていることでしょう。

そのような場合は、下記の基準でどの機密度レベルに該当するのかを検討してみることをおすすめします。

機密度レベルを分類する基準

- ・機密情報の経済的価値

- ・機密情報を漏洩した場合、自社が被る社会的信用の低下などの損失

- ・機密情報を漏洩した場合、協力会社に与える損失の程度

- ・機密情報を漏洩した場合、競合他社にとって有用であるかどうか

- ・機密情報を保護対象としている法律に違反した場合の制裁の程度

自社が被る損害だけではなく、協力会社や競合他社の視点で考えると、解像度高く機密度レベルを分類することができます。

民間企業の現状

適切なセキュリティ対策を講じるために、機密度に応じた機密文書の分類は重要ですが、実際に民間企業は実施できているのでしょうか。

2015年に経済産業省が公開した『営業秘密管理の実態に関する調査研究報告書』によると、自社のセキュリティポリシーを元に分類することはできているものの、製造業では下記の実態も浮き彫りになりました。

民間企業における機密情報管理の実態

- ・情報は4つの区分に分類し、部外秘以上の情報について特に厳格な管理を行っている。

部外秘以上の情報の管理については秘密管理性を意識しているが、有用性などの要件も含めて営業秘密に該当するかどうかについてはリンクさせていない。(製造業) - ・現状では、「厳秘」と「機密」に分けた管理を行っている。「厳秘」についてはアクセス制限がかけられ、規程上、コピーや持ち出しにも機関長や組織長の許可が必要なことになっているが、守られてはいないのが実態である。

「機密」は組織内で共有可能だが、管理は行っている情報のことである。今後、「機密」の下位に「社外秘」という区分を新しく設け、管理はしないが積極的に社外に出すことはしない情報として扱っていく予定である。(製造業)

参照元:

https://www.meti.go.jp/policy/economy/

chizai/chiteki/pdf/h26jittai.pdf

つまり、社内でルールを制定したものの、形骸化してしまっていることになります。

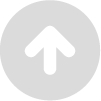

特に製造業においては、全業種の中で最も情報漏洩・紛失事故の発生が多いとして東京商工リサーチ『上場企業の個人情報漏えい・紛失事故」調査(2020年)』でも示唆されています。

・図3:セキュリティ事故において、製造業が占める割合

情報漏洩事故の約4分の1は製造業で起きている現状が判明したのです。もちろん、製造業だけに限らず

「自社はしっかりと機密度レベルに応じて管理できているのか」

「ルールとして定めるだけではなく、現場には浸透しているのか」

を再検討する必要があります。

次項では機密度レベルごとのセキュリティ対策だけではなく、現場の社員に社内規定を遵守させる具体的な方法まで説明します。

機密度レベルごとに行うべきセキュリティ対策

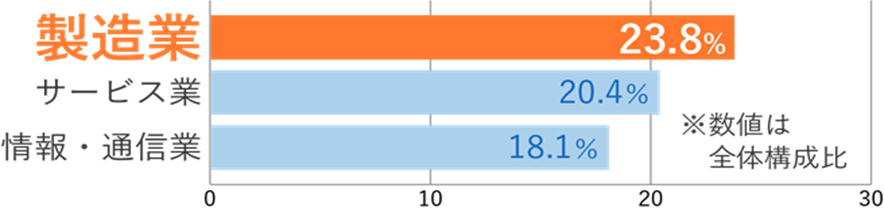

扱う文書が「営業秘密」なのであれば、機密度レベル関係なく一様に強固なセキュリティ対策を講じるべきですが、「セキュリティ」を優先しすぎてしまうと従業員の「利便性」を損なってしまう可能性があります。

したがって、「社外秘」レベルの機密文書については、闇雲に制限を設けるのではなく、業務実態に即して柔軟に対応していく必要があります。

・図4:セキュリティ対策では「管理」と「利用」のバランスが重要

とはいえ、この説明では具体性がなく、一例としてどのような運用が最適なのか分かりませんよね。

そのため、ここでは新製品情報や研究データなど多くの機密情報を扱う製造業A社を例にして、取り得る対策を考えていきたいと思います。

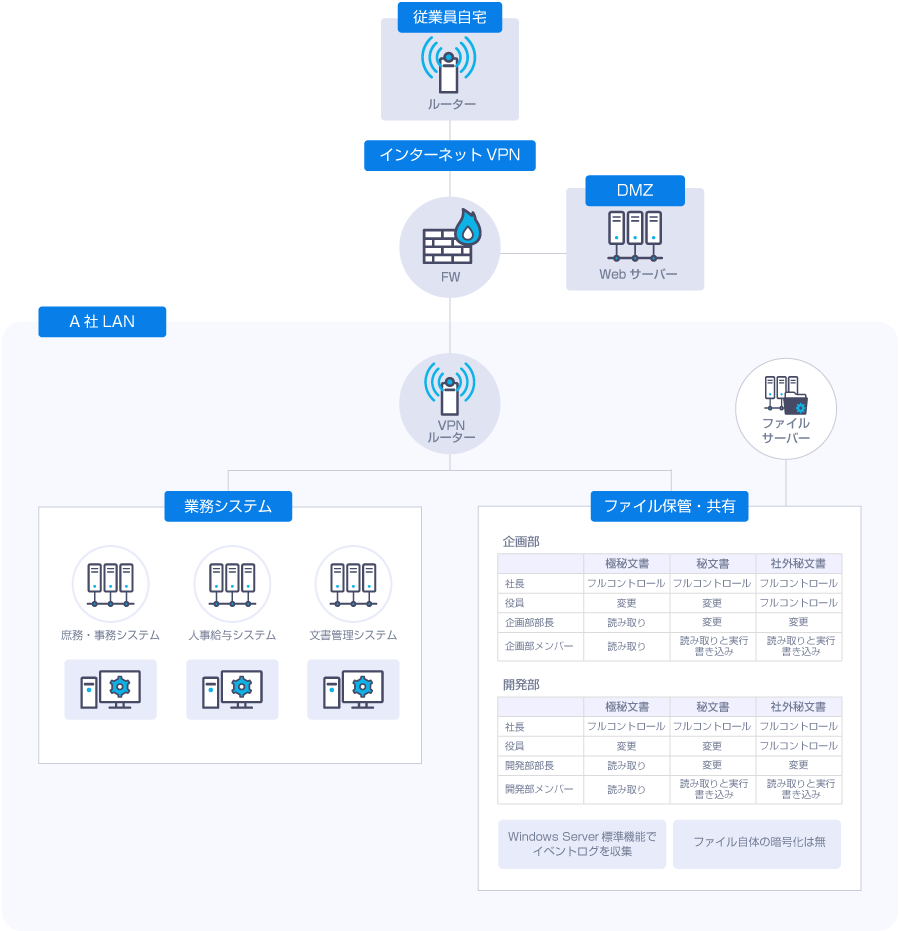

A社の機密文書管理が下記のように実施されていると仮定します。

・図5:A社の機密文書管理体制

社内LAN上に企画部と開発部で一台ずつファイルサーバーを設置しており、部内のディレクトリについては、情報システム部の権限により役職ごとのアクセス制限と操作制限を設けています。

また、Windows Serverに標準で具備されているイベントログ収集機能で、ファイルに対する操作を管理しています。

ユーザーに対する制限は設けているものの、ファイルそのものは暗号化されておらず、テレワーク中の社員は会社から貸与されたPCで社内にVPN接続できる環境にあります。許可されたIPアドレスであれば、社外秘文書をローカル環境にダウンロードすることもできます。

さて、この一例においてセキュリティ対策が万全であると言えるでしょうか。機密度レベルに応じてメンバーに制限が設けられており、テレワーク環境下においてもセキュアなアクセス・文書の利活用が可能となっているため、「管理」と「利用」のバランスがとれていると判断できそうです。

しかし、経済産業省が『秘密情報の保護ハンドブック』で推奨している内容を元に再確認してみると、下記のように評価することができます。

| A社のセキュリティ対策 | 評価 | 判断根拠 (秘密情報の保護ハンドブック) |

| Windows Serverに標準で具備されているイベントログ収集機能で、 ファイルに対する操作を管理 |

△ |

・必要要件「心理的な抑止」で求められる「アクセスログ/利用状況の可視化を実現することができている。 ・しかし、イベントログは種類が限られている上、システムに関連するログも一緒に取得するために文書管理とは必要ないログが多い。 |

| 役職ごとのアクセス制限、操作制限 | 〇 | ・必要要件「物理的・技術的な防御」で求められる「秘密情報へのアクセスを制御」を実現することができている。 ・ファイルの機密度に応じてユーザー属性に合わせた制限を設定している。 |

| ファイルそのものは暗号化していない | × | ・必要要件「秘密情報へのアクセスを制御」で求められる「ファイル暗号化、利用状況管理」を実現できていない。 ・一度社内ネットワークに侵入されてしまえば、第三者により不正利用されてしまう危険性もあり、ファイルの追跡も不可能。 |

| テレワーク中の社員は社内にVPN接続することで、社外秘文書をローカル環境にダウンロードできる | △ | ・セキュアな環境で社内ネットワークにアクセスでき、編集の必要がある場合にはダウンロードできるため「管理」と「利用」のバランスが保てている。 ・社員はIDや事前共有キーさえ入力してVPN接続に成功さえすれば、ファイルをダウンロードすることができ、場合によっては内部不正の温床になる。 |

・図6:経済産業省の『秘密情報の保護ハンドブック』を踏まえた上での評価

| A社のセキュリティ対策 | 評価 | 判断根拠 (秘密情報の保護ハンドブック) |

| Windows Serverに標準で具備されているイベントログ収集機能で、 ファイルに対する操作を管理 |

△ |

・必要要件「心理的な抑止」で求められる「アクセスログ/利用状況の可視化を実現することができている。 ・しかし、イベントログは種類が限られている上、システムに関連するログも一緒に取得するために文書管理とは必要ないログが多い。 |

| 役職ごとのアクセス制限、操作制限 | 〇 | ・必要要件「物理的・技術的な防御」で求められる「秘密情報へのアクセスを制御」を実現することができている。 ・ファイルの機密度に応じてユーザー属性に合わせた制限を設定している。 |

| ファイルそのものは暗号化していない | × | ・必要要件「秘密情報へのアクセスを制御」で求められる「ファイル暗号化、利用状況管理」を実現できていない。 ・一度社内ネットワークに侵入されてしまえば、第三者により不正利用されてしまう危険性もあり、ファイルの追跡も不可能。 |

| テレワーク中の社員は社内にVPN接続することで、社外秘文書をローカル環境にダウンロードできる | △ | ・セキュアな環境で社内ネットワークにアクセスでき、編集の必要がある場合にはダウンロードできるため「管理」と「利用」のバランスが保てている。 ・社員はIDや事前共有キーさえ入力してVPN接続に成功さえすれば、ファイルをダウンロードすることができ、場合によっては内部不正の温床になる。 |

・図6:経済産業省の『秘密情報の保護ハンドブック』を踏まえた上での評価

A社のセキュリティ体制は、内と外を隔てた典型的な境界防御型であり、一度ネットワーク内に侵入されてしまえば第三者または社員による内部不正に気づきにくくなるという問題があります。

もちろんWindows Serverには標準でログ収集機能が具備されているので、最低限のログは取得することはできますが、あくまで「イベント」にログが紐付けられていることが難点です。

そのため、ファイルに対して行われた操作を追跡することが難しくなります。

更に、ファイルそのものを暗号化していないため、VPN接続でアクセスしてきた社員によって不正に持ち出しされる可能性も否定できません。

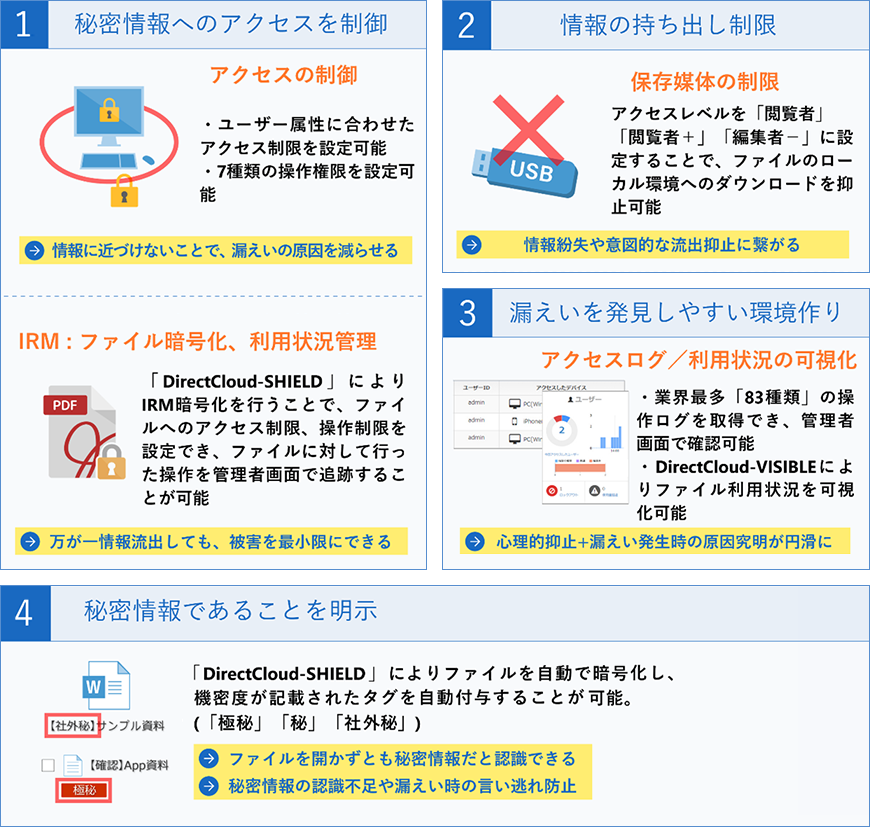

経済産業省『秘密情報の保護ハンドブック』を元にA社のセキュリティ対策を強化するための方法を考えると、下記のようになるでしょう。

A社がとるべきセキュリティ対策

- ① ログ管理システムを新規導入する

- ② 機密度レベルが高いファイルから優先的にIRM暗号化を施し、各種操作制限を行う

- ③ ファイルに秘密情報である旨をタイトルに明示し、可能であればタグ付けを行う

- ④ テレワーク環境下でのファイル利活用を鑑み、ファイルをダウンロードさせずともそのまま編集可能なクラウドストレージの新規導入を検討する

まず、ログ管理システムを新規導入することで、Windows Serverに不足していた「ダウンロード」「プレビュー」などの操作ログを取得することができます。しかし、ライセンスごとの課金が発生することも多く、予算を確保することが課題となります。

また秘密情報の保護ハンドブックで求められている「秘密情報へのアクセスを制御」と「秘密情報であることを明示」を両立させるためにIRM製品の導入も視野に入れましょう。

ファイルを暗号化し操作制限を設けることが可能な他、「鍵マーク」などを自動的に付与することもでき、秘密情報の認識不足や漏えい時の言い逃れを防止できます。

■関連記事

■関連記事

DirectCloudを活用し強固なセキュリティ対策を実現する方法

クラウドストレージを新規導入するにしても、機密情報をパブリック環境に預けることは気が引ける…。

そもそも、セキュリティ対策を強化するために新規導入するべきツール多すぎる…。

運用が煩わしくなるし、予算もどこまで割けるか分からないんだよな。

機密情報だからこそクローズドな環境で保管し、管理者権限による制限で内部統制の強化を検討するケースが考えられます。

また、捻出する費用に対して必要十分な効果が見込まれるのかも不明確で、いまひとつポイントに欠けます。

このような懸念を払拭するクラウドストレージがDirectCloudです。

DirectCloudは機密情報を管理するデータセンターの物理的所在地が日本国内(東京リージョン)であり、3拠点のデータセンターに分散保存されています。

更に、拠点内の複数ストレージで冗長化されたAmazon S3を利用しているため、99.95%のサーバー稼働率(4.380時間/年以内の停止時間)を維持しています。

現在運用しているファイルサーバーと変わらず、システム管理者によるアクセス制限・操作制限を行うことができますので、違和感なく利用することができます。

その上で、経済産業省『秘密情報の保護ハンドブック』で求められる要件にも下記の通り応えています。

・図7:DirectCloudなら各種要件に応えることが可能

アクセス制限、操作制限だけでなく、ファイルを不正に持ち出された場合のIRM暗号化まで対応しています。

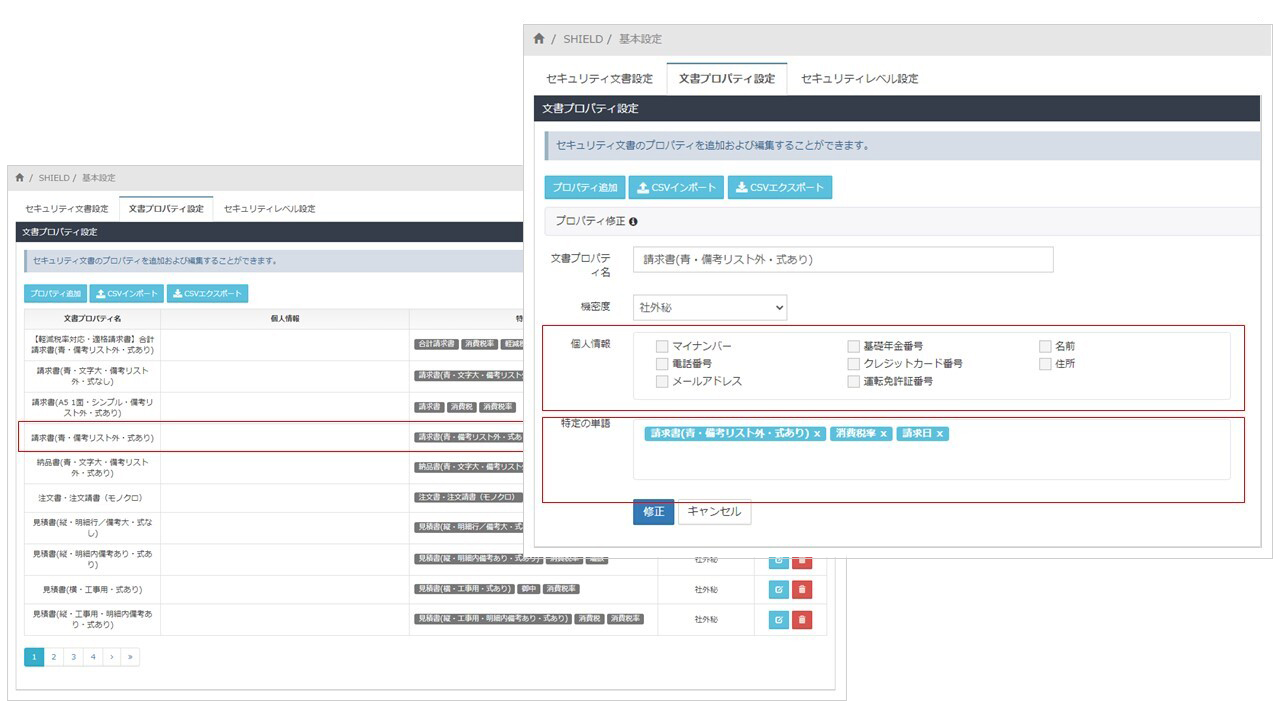

DirectCloud-SHIELDはプロパティ(「見積書」「契約書」などの文書の種類)により、機密度(「極秘」「秘」「社外秘」)が自動振り分けされ、システムが文書内の機微情報を検知できるようになります。

・図8:プロパティ設定の管理者画面

・図9:機密度の自動振り分け

それと同時にファイルを自動で暗号化・機密度が記載されたタグが自動付与され、管理者が定めたポリシーに合わせてアクセス制御が自動適用されるため、情報漏洩を抑止することができます。

また、社員による内部不正に気づきにくいテレワーク環境下においても、アクセスレベルを「編集者-」に設定することで、社員にクラウド上のファイルをダウンロードさせることなく直接編集させることが可能です。ファイルに対して行った操作については、業界最多「250種類以上」のログとして記録することができます。

ここまではアクセス権やログ管理などのセキュリティについての特徴に触れてきましたが、高い利便性も備えています。Microsoft Officeフォーマットのファイルであれば、複数人で同時に編集することも可能ですので、「セキュリティ」と「利便性」を両立させることができます。

加えてユーザー数無制限の定額でご利用いただけますので、アカウント課金の課題からも解放されます。

テレワーク対応の一環で機密度の低いファイルだけDirectCloudに移行したとしてもID・PASSの発行含め結局手間がかかっちゃうよな…。アクセス権限も一人ひとり設定するの面倒くさいし。

あと、データマイグレーションにかける時間はうちにはないんだよね。

上記のような課題を抱えている方でも問題ございません。

DirectCloudは情シスに寄り添ったクラウドストレージとして、下記も提供しています。

- ・Active DirectryまたはAzure Active Directoryとの連携

- ・CSVによるユーザー・アクセス権限一括登録

- ・移行作業に時間を割けない担当者に向けたデータ移行サービス

操作感含めご確認いただくためにも、まずは無料トライアルに申し込んでいただくことをおすすめいたします。

■関連記事

まとめ

いかがでしたでしょうか。

セキュリティポリシーを元に社内の機密文書を機密度レベルごとに分類し、「管理」と「利用」のバランスを保ったセキュリティ対策を講じることで、場所を問わないセキュアなファイル利活用を実現できます。

DirectCloudおよびオプションのDirectCloud-SHIELDを活用することで、組織単位でのアクセス制限・ファイル操作制限の他に、内部不正への対策も一貫して行うことができますので、ぜひ導入をご検討ください。

情報システム・営業・総務担当者必見!