昨今のデジタル化の流れもあり、社内外でファイル共有する際の方法をオンプレミス環境からクラウドストレージに移行しようとお考えになっている方も多いかと思います。

確かにクラウドストレージの進化は目まぐるしく、「ファイル保管」「ファイル共有」だけではなく、「セキュリティ」にも特化したものが増えてきました。しかし、その「セキュリティ」においてクラウドストレージには限界があることをご存知でしょうか。

本記事では、クラウドストレージではカバーしきれないセキュリティリスクを取り上げ、その対応策となり得る「IRM技術」について述べていきます。文書管理におけるセキュリティ対策を抜かりなく進めたいとお考えの情報システム担当者様必見です。

情報システム・営業・総務担当者必見!

文書管理においてファイル暗号化を実現する「IRM」とは

IoT技術の進展によりあらゆるモノをインターネットに接続し、可視化できるようになりました。それに比例して、扱うデータの量は加速度的に増加しており、より堅牢なセキュリティ対策が求められてきています。

これは文書管理においても例外ではなく、新型コロナウイルス感染拡大の影響により、企業はペーパレスへの対応を余儀なくされ、「データ資産」として管理されるようになりました。

そこで現在脚光を浴びているのが「IRM技術」による暗号化です。

IRM(Information Rights Management)とは、文書ファイルの暗号化や閲覧・編集のための権限管理、操作履歴の管理を可能にする技術を指します。

似たような用語に「DRM(Digital Rights Management)」がありますが、本質は全く同じです。DRMは、購入したCDや映像をコピーできないようにする著作権管理のことであり、管理の対象をファイルに置き換えたのがIRMと言えます。

データとして保存されている文書は、その多くが社外秘であるため、ファイルごとにアクセス権限を付与し、流出させないことが重要になってくるのです。

IRMの機能には以下のようなものがあります。

IRMの機能

- ・ ファイルの暗号化

- ・ アクセス権限の付与

- ・「閲覧禁止」「編集禁止」「画面キャプチャ禁止」などの操作制限

- ・ 操作ログの取得

- ・ リモート削除

つまり、ただファイルを暗号化するだけではなくファイルごとに操作ログを取得することで、社外からの不正アクセスに対して綿密なセキュリティ対策を実施することができます。

従来のセキュリティにおけるファイル管理は、情報漏えいを防ぐためにファイルの保管場所に対してアクセス権を設けたり暗号化を施したりしていました。

しかしその場合、ファイルを第三者に誤送信してしまった場合の機密情報の拡散を防ぐことはできません。IRMはファイルを持ち出された後でも、機密情報の拡散を防止できるのが特徴です。

IRMは、ファイル送信と共に権限設定を管理サーバーに登録、開封者が認証することで実現します。管理者がファイルを暗号化して開封者がファイルを開くまでには下記のプロセスを踏んでいます。

IRMの仕組み

- ・ 管理者がファイルにセキュリティポリシーと権限を設定

- ・ ファイルが権限設定と同時に暗号化

- ・ セキュリティポリシーおよび権限情報がIRMサーバーに自動的に送信

- ・ ファイルのヘッダ部分にIRMサーバーのURL情報が埋め込まれる

- ・ 開封者がファイルを開くと、ファイルに関連づけられたアプリケーションがIRMサーバーに問い合わせを行う

- ・ IRMサーバーは管理者が設定したセキュリティポリシーおよび権限と照合

- ・ 照合できれば権限情報と復号鍵を開封者に送信

IRMがサポートしているファイル形式はMicrosoft製のものからテキスト・PDF・CADなど幅広く、ビジネス現場でのファイル共有においては十分であると言えるでしょう。

ファイル暗号化技術「IRM」が必要とされる背景

それでは、なぜIRM技術が必要とされるようになったのでしょうか。

その理由として下記を挙げることができます。

セキュリティリスクの変化

一昔前は、セキュリティリスクの代表といえば「外部からのサイバー攻撃」でした。

コンピュータウイルスや、技術的な方法によるシステムやアカウントの乗っ取りなどが知られ、近年もランサムウェアによる攻撃などが行われています。

しかし、セキュリティ対策の仕組みやシステムが高度化したことで、こうした攻撃が大事になることは少なくなっています。

一方で、セキュリティリスクにおける「内部不正」や「人為的なミス」が増えています。このリスクに該当するのは、従業員によるデータの持ち出しやノートパソコンやUSBメモリの紛失といったものです。

これらは情報へのアクセス権を持つ従業員だからこそのリスクであり、保存場所を中心にしたセキュリティ対策では効果がありません。

■関連記事

クラウド化による境界型セキュリティの限界

従来のセキュリティ対策は、ネットワーク上の玄関部分(ゲートウェイ)やルータなどのネットワーク機器、各デバイス、そしてデバイス内のフォルダといった境界でセキュリティ対策を行うことで内部のデータへのアクセスを管理していました。

これは「社内は安全、社外は危険」を前提としたセキュリティの考え方で「境界型セキュリティ」と呼ばれます。境界型セキュリティは外部からの攻撃に対しては効果的でしたが、最近は限界が指摘されることが増えています。

その理由の1つは、近年進んでいる「クラウド化」です。企業の情報システムや重要な情報が社外のクラウドにも保存されるようになったことで守るべき境界が増加しました。

境界型セキュリティでは、境界が増えると対策のための管理者の手間やコストが大きくなる特徴があります。そのため、クラウド化が進むにつれて境界型セキュリティによる対策は日増しに難しくなっていきました。

テレワークの普及

また、テレワークが普及したことも大きな要因です。

外部からの社内ネットワークへのアクセスを容認せざるを得ない状況が生まれ、セキュリティ環境の見直しが必要になりました。

社外からの社内ネットワークへのアクセスのために情報の持ち出しや外部からの不正アクセスのリスクは高まり、一方でセキュリティのためにアクセスを制限すると業務効率が低下するため、企業はジレンマに悩むようになりました。

■関連記事

パスワード付きzipファイル運用撤廃の動き

昨今官民連携で進められている「パスワード付きzipファイル運用の撤廃」も理由として挙げられます。

パスワード付きzipファイルとは、送付資料を圧縮後暗号化し、後続のメールでフォルダ開封用のパスワードを通知することを指します。このプロセスは「PPAP方式」とも呼ばれ、日本企業における慣行として定着してきました。

暗号化し、パスワードは別メールで通知することから「手間をかけた分セキュリティ面は安心」と思ってしまいがちですが、根本的なセキュリティ対策にはなり得ません。

メール送信者が「人」である以上、誤送信が発生するリスクが常に存在し、zipファイルを送信した段階で誤送信したと気づけない限り、開封用のパスワードも当然先方に送られてしまうのです。

したがって、第三者に渡っても情報漏洩しない仕組みを構築することが重要になりました。

■関連記事

クラウドストレージにおけるセキュリティ対策の限界

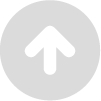

ファイル共有手段としてクラウドストレージを活用している場合、ネットワーク・アプリケーション・データベース・ファイル操作の各フェーズにおいてセキュリティを保つことはできていても、「第三者にファイルが渡ってしまった場合」の対策まで行うことはできません。

したがって、クラウドストレージのセキュリティ機能は「相手にファイルが渡るまで」を対象にしていることが多く、その後のセキュリティ対策としてはカバーできる範囲に限界があります。

・図1:クラウドストレージのセキュリティ対策における限界

図1からわかる通り、フォルダにファイルをアップロードする際のアンチウイルス機能、クラウドストレージ内でのファイル暗号化、ファイルを誤送信してしまったと気づけた場合のリンク削除には対応しているものの、誤送信に気づかなかった場合を想定した暗号化までは対応していません。

このような背景から、ファイルを暗号化しアクセス権限を設けるIRM技術が注目されるようになったのです。

IRMを活用し一貫したセキュリティ対策を行う方法

クラウドストレージは場所を問わず、大容量ファイルを共有できるので便利な反面、文書管理におけるセキュリティ対策が万全であるとは言えません。

そこでDirectCloudのオプション機能である「DirectCloud-SHIELD」を活用することをおすすめします。

ファイル共有方法をDirectCloudに統一し、DirectCloud-SHIELDでファイルの暗号化・アクセス権限を設けることで下記の通りオールインワンのセキュリティ対策をとることができます。

| 脆弱性 | 脅威 | セキュリティ対策 | |

| STEP1 | Webサーバ (Amazon EC2) |

ワームによるネットワークへの不正侵入 | IDSによる不正侵入検知 |

| STEP2 | データベースサーバ (Amazon EC2) |

SQLインジェクション攻撃 | AWS WAFによる脆弱性対策 |

| STEP3 | アプリケーションサーバ (Amazon EC2) |

クロスサイトスクリプティング | |

| STEP4 | ファイル操作 (Amazon S3) |

マルウェアに感染したファイルのアップロード | アンチウイルスエンジンによるマルウェア対策 |

| STEP5 | ファイル保管 (Amazon S3) |

内部不正によるファイルの情報漏洩 | IPアドレス・デバイス単位でのアクセス権限管理機能、操作ログ管理機能 |

| 端末の紛失によるファイルの情報漏洩 | 「閲覧者」「閲覧者+」「編集者-」により、閲覧だけ可能なアクセス権限を設定 | ||

| データの抜き取り | AES-256方式によりデータを暗号化した状態で保存 | ||

| STEP6 | ファイル転送 (DirectCloud) |

ファイルの誤送信による機密ファイルの情報漏洩 | リンク無効・削除機能 |

| 承認ワークフロー機能 | |||

| STEP7 | ファイル送信後 | ファイルの不正利用による機密ファイルの拡散 | DirectCloud-SHIELDによるIRM機能 |

・図2:DirectCloud・DirectCloud-SHIELDによるセキュリティ対策

| STEP1 | |

| 脆弱性 | Webサーバ (Amazon EC2) |

| 脅威 | ワームによるネットワークへの不正侵入 |

| セキュリティ 対策 |

IDSによる不正侵入検知 |

| STEP2 | |

| 脆弱性 | データベースサーバ (Amazon EC2) |

| 脅威 | SQLインジェクション攻撃 |

| セキュリティ 対策 |

AWS WAFによる脆弱性対策 |

| STEP3 | |

| 脆弱性 | アプリケーションサーバ(Amazon EC2) |

| 脅威 | クロスサイトスクリプティング |

| セキュリティ 対策 |

AWS WAFによる脆弱性対策 |

| STEP4 | |

| 脆弱性 | ファイル操作(Amazon S3) |

| 脅威 | マルウェアに感染したファイルのアップロード |

| セキュリティ 対策 |

CYREN社のInternet Securityによるマルウェア対策 |

| STEP5 | |

| 脆弱性 | ファイル保管(Amazon S3) |

| 脅威 | |

| 内部不正によるファイルの情報漏洩 | |

| 端末の紛失によるファイルの情報漏洩 | |

| AES-データの抜き取り | |

| セキュリティ 対策 |

|

| IPアドレス・デバイス単位でのアクセス権限管理機能、操作ログ管理機能 | |

| 「閲覧者」「閲覧者+」「編集者-」により、閲覧だけ可能なアクセス権限を設定 | |

| AES-256方式によりデータを暗号化した状態で保存 | |

| STEP6 | |

| 脆弱性 | ファイル転送 (DirectCloud) |

| 脅威 | ワームによるネットワークへの不正侵入 |

| セキュリティ 対策 |

|

| リンク無効・削除機能 | |

| 承認ワークフロー機能 | |

| STEP7 | |

| 脆弱性 | ファイル送信後 |

| 脅威 | ファイルの不正利用による機密ファイルの拡散 |

| セキュリティ 対策 |

DirectCloud-SHIELDによるIRM機能 |

・図2:DirectCloud・DirectCloud-SHIELDによるセキュリティ対策

先述の通り、DirectCloudの「共有リンク」でファイルを送付後、誤送信したと気づいた場合のみリンクを削除することができます。しかし、DirectCloudではアクセス用のパスワードもリンクと一緒に送付されてしまうため、気づくのが遅ければ第三者のローカル上に保存されてしまいます。

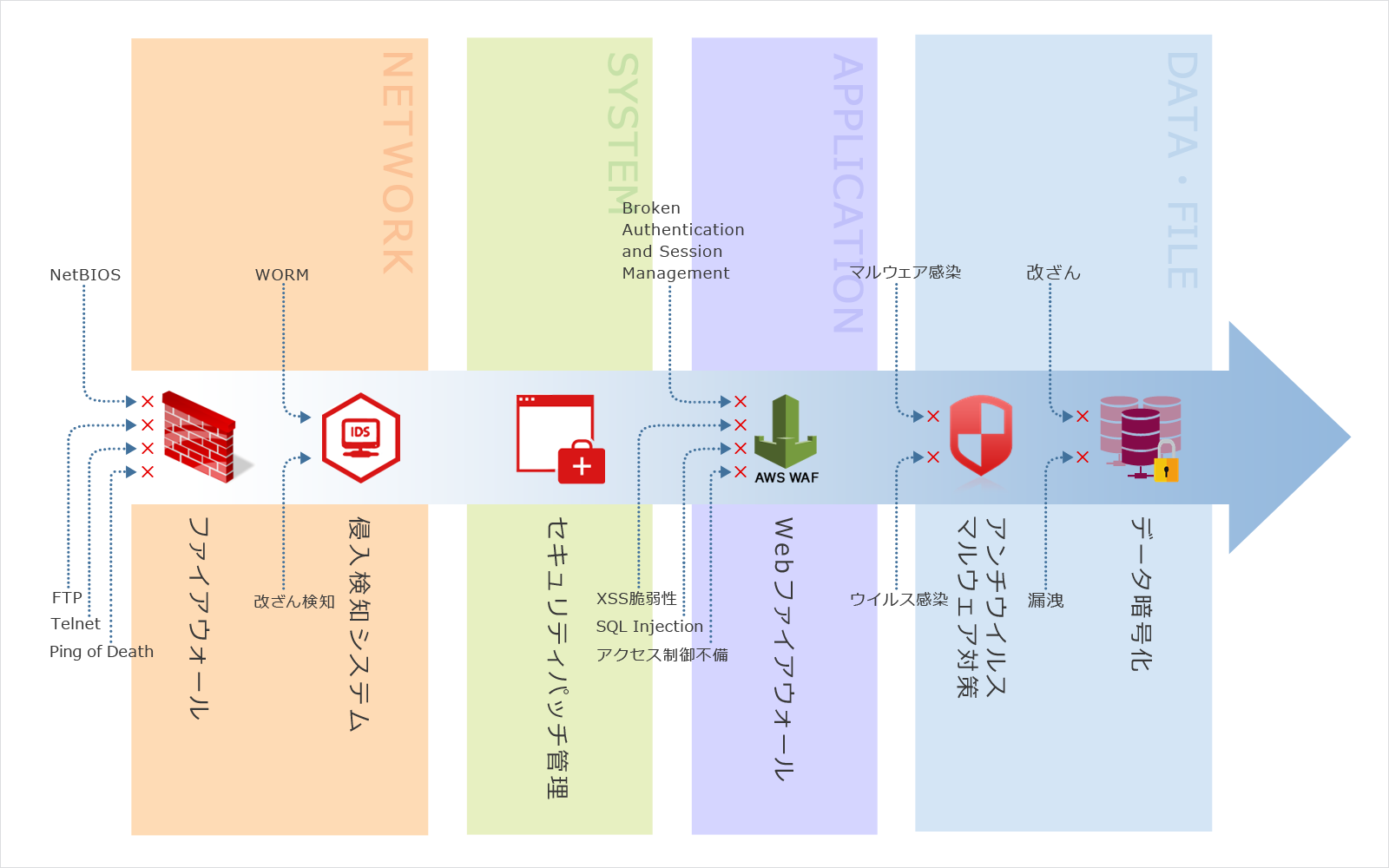

そこでDirectCloud-SHIELDを併用することで、第三者にフォルダを開封されたとしても「ファイルの閲覧」を抑止することができます。

DirectCloud-SHIELDは、会社のセキュリティポリシーを元に管理者側で機密情報の定義や機密情報管理有無を設定することで、セキュリティレベル(「高」「中」「低」)や機密度(「極秘」「秘」「社外秘」)が自動振り分けされ、システムが文書内の機微情報を検知できるようになります。

・図3:DirectCloud-SHIELDの管理者画面

■検知可能なテキスト情報

名前

名前 住所

住所 電話番号

電話番号 メールアドレス

メールアドレス 運転免許証番号

運転免許証番号 マイナンバー

マイナンバー 基礎年金番号

基礎年金番号 クレジットカード番号

クレジットカード番号

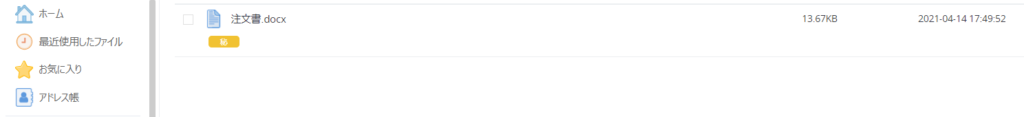

それと同時にファイルを自動で暗号化・機密度が記載されたタグが自動付与され、管理者が定めたポリシーに合わせてアクセス制御が自動適用されます。

その結果、DirectCloudの指定ユーザーしか閲覧できないように制限したり、印刷・クリップボードへのコピー・スクリーンショットの禁止やログ取得、リモート削除、アクセス履歴を確認することもできるため、情報漏えいを防止することができます。

・図4:セキュリティタグ

また、IRMによってファイルを暗号化する際には、ファイルを受け取ったユーザーが安全かつシンプルに開封できることも重要になります。

DirectCloud-SHIELDは、開封時に「メールアドレス」「名前」「会社名」を入力することでワンタイムパスワードによる認証を行うことができますので、万が一IDとパスワードが流出した場合でも不正利用されるリスクを低減することができます。

これだけの機能を具備していながら、DirectCloud-SHIELDはIRM製品特有の敷居の高さを感じることなく、DirectCloudと同じUI・操作感でシームレスに使用することができます。

導入時においても、設定は管理者側に一任されユーザー側での設定は最小限になるので、すぐに使い始めることができるのが特徴です。

まとめ

いかがでしたでしょうか。

クラウドストレージを利用しファイル共有を行うことで利便性を向上させることができますが、セキュリティ対策としては不完全であることがお分かりになられたかと思います。

「ファイルが渡る前」と「ファイルが渡った後」で適切な対策を講じ、セキュアな文書管理を実現しましょう。

クラウドストレージの適切な選び方については下記をご覧ください。

■関連記事

DirectCloud-SHIELDについてさらに情報を知りたいとお考えの方は、下記資料のダウンロードをどうぞ!

情報システム・営業・総務担当者必見!