様々な働き方に対応するため、企業はニューノーマルに向けた業務改革が喫緊の課題となっています。

最近では、脱ハンコ文化に向けた取り組みが記憶に新しいでしょう。

「デジタルトランスフォーメーション」と銘打ったデジタル化の波は官民連携で刻一刻と進んでいます。

デジタル化によって生産性向上に寄与することが期待されている反面、懸念されるのは「セキュリティ」の問題です。

本コラムでは、平井卓也デジタル改革担当大臣が2020年11月24日の定例会見で述べた「メールに添付するパスワード付きzipファイルの廃止」について

- ・なぜzipファイルを廃止するべきなのか

- ・企業に求められる対応は何なのか

に焦点を絞って解説していきます。

高いレベルのセキュリティを担保したうえで、スムーズなファイル共有を実現する方法を解説します。

情報システム・営業・総務担当者必見!

パスワード付きzipファイル(PPAP)とは

パスワード付きzipファイルとは、社内・社外とファイル授受を行う際に、「対象となるファイルをzip形式に圧縮後暗号化し、パスワードは別のメールで送付する方法」のことです。

これは、今ではごく一般的なファイル共有方法であり、日本企業のビジネスにおける商慣習としてすっかり定着しています。

ITコンサルタントの大泰司章(おおたいしあきら)氏は、これら一連のプロセスを「PPAP」と揶揄しています。

- ・P:Password付き zip暗号化ファイルを送ります

- ・P:Passwordを送ります

- ・A:暗号化

- ・P:Protocol

古くからの日本企業の商慣習を「プロトコル」と揶揄するのは非常に粋ですよね。

一昔前までは、ファイル共有におけるセキュリティリスクを低減させる方法として認知されていました。

しかし、多くの専門家はパスワード付きzipファイルでの運用では、本質的なセキュリティ解決策にはなり得ないと警鐘を鳴らしており、ついに国が抜本的な改革に乗り出したのです。

脱ハンコ文化に次ぐ国家レベル直々の発表ということもあり、今後の動向が気になっている方も多いかと思います。

そもそも、送信方法が煩雑で面倒であり、セキュリティリスクがあることは明白であったにもかかわらず、なぜ日本の組織から無くなることがなかったのでしょうか。

考えられる理由は以下の3つでしょう。

パスワード付きzipファイル運用(PPAP)が日本組織から撤廃されない理由

- ・1通目のパスワード付きzipファイルを添付したメールを誤送信した直後に気づけば、2通目のパスワード通知メールの送信を中断できる

- ・PマークやISMSの審査基準に沿うように社内で規定されているため、パスワード付きzipファイルで運用せざるを得ない

- ・日本企業の商慣習として社会に定着しており、「みんなやっているから仕方なく」パスワード付きzipファイルで運用している

まず、パスワード付きzipファイルを誤送信してしまっても、後続のパスワード通知メールを送付する前に気づけば、開封されてしまうリスクを低減することができるのが大きな理由でしょう。

また、個人情報保護体制の基準への適合性を評価する規格である「プライバシーマーク」や、情報セキュリティ管理策のガイドライン規格である「ISMS」において、審査基準にパスワード付きzipファイルに対する取扱いが規定されているため、現状維持を選択しているというケースも考えられます。

例えば、プライバシーマーク審査団体である「一般社団法人情報サービス産業協会(JISA)」では下記のように明言しています。

【第23条】個人情報を含む添付ファイルを取扱う際に、セキュリティ対策(データの暗号化、パスワード設定など)の措置を講じることを新たに追加した。

[引用元] プライバシーマーク審査のお知らせ|一般社団法人 情報サービス産業協会

そして何より、ファイルをzip暗号化して送付することは日本企業における商慣習になっているため、新しい運用方法を取り入れることに抵抗感が拭えないことも挙げられます。

特に周囲との協調性が求められる日本企業なら尚更でしょう。

PマークやISMSの認定を目的としているのであれば仕方のない部分ですが、誤送信に気づかなかった場合を含めセキュリティ上無意味だとわかりつつも、周囲に同調し仕方なくやっていることは問題だと言えます。

パスワード付きzipファイル運用(PPAP)の危険性

パスワード付きzipファイル運用のセキュリティに対する間違った解釈や、運用方法を変更することに抵抗感があるのは事実です。

しかし、同時にあなたはこのような悩みを抱えていませんか。

- ・パスワード付きzipファイル運用はセキュリティ上問題があると聞き心配

- ・パスワード付きzipファイルの送信方法が煩雑で面倒

- ・ファイル共有の際に誤送信してしまいそうで心配

確かにセキュリティ上の脆弱性を放置していると気が気でならないですよね。

それでは、改めてパスワード付きzipファイル運用におけるセキュリティ上の危険性はどこにあるのか洗い出していきたいと思います。

考えられる理由は以下5つです。

パスワード付きzipファイル運用のセキュリティリスク

- ・そもそもパスワード付きzipファイル運用によって誤送信リスクを完全に避けることができていない

- ・メール文が平文で送信されてしまうので、パスワードを第三者によって盗聴されてしまう

- ・総当たり攻撃や専用ソフトウェアで解読されてしまう可能性がある

- ・マルウェア「Emotet(エモテット)」が仕込まれた添付ファイルの温床になる

- ・ディレクトリ構造やファイル名を確認できてしまう可能性がある

そもそもパスワード付きzipファイル運用によって誤送信リスクを完全に避けることができていない

日本企業からパスワード付きzipファイル運用が撤廃されない理由として挙がっていた「誤送信リスクを低減することができる」ですが、これは一通目の送信後に誤送信であると気づいた場合に限る内容であり、セキュリティリスクを完全に回避できるわけではありません。

つまり、メールの宛先を入念にチェックする送信者でない限り、二通目に送信する「パスワード通知メール」も当然送信してしまうリスクがあるわけです。

送信した後、メールサーバーに数分間程度滞留するようなシステムを構築しない限り、誤送信リスクを完全に無くすことは難しいのです。

メール文が平文で送信されてしまうので、パスワードを第三者によって盗聴されてしまう

パスワード付きzipファイル自体は暗号化されているものの、二通目のパスワード通知メールは平文のため、第三者により盗聴されてしまうリスクがあります。

受信者は送信者の正当性を確認することができないため、第三者による盗聴やなりすましに気づきにくくなり、機密情報の流出や改ざんされたメールの授受に発展してしまいます。

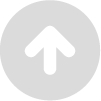

総当たり攻撃や専用ソフトウェアで解読されてしまう可能性がある

一通目の送信後に誤送信であると気づいた場合でも、zip暗号化する際に設定したパスワードがわかりやすい文字列・数字の羅列だった場合、可能な組み合わせをすべて試す「総当たり攻撃」により解読されてしまうリスクがあります。

また、例えば圧縮解凍のソフトウェア「Lhaplus」などには総当たり攻撃と同じ方法でパスワードを解析する機能があるので、パスワードをかけたからといって万全であるとは言えません。

・図1:Lhaplusの「ZIPパスワード探索」機能

他にも「PikaZip」などのフリーソフトウェアを用いれば、簡単にクラッキングすることができてしまいます。

これは本来、自分でかけたパスワードを忘れてしまった際、zipファイルを開封することを目的とし提供されていましたが、これを悪用することもできてしまうのです。

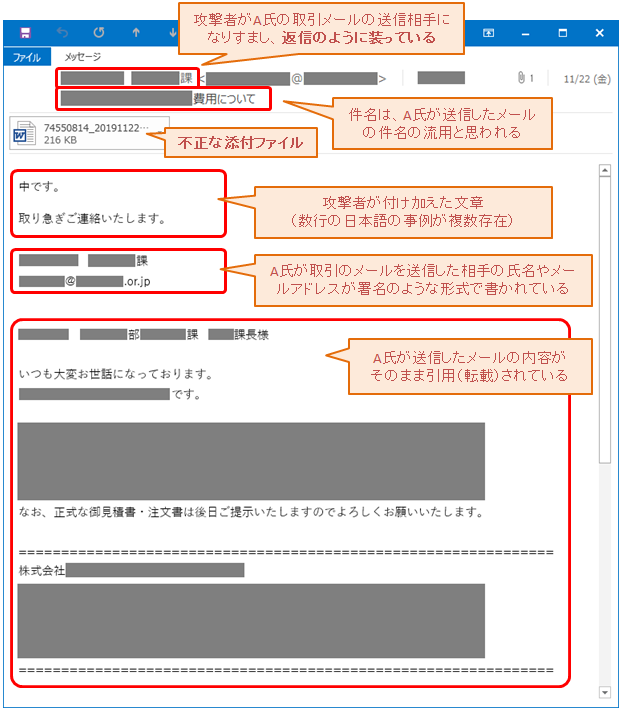

マルウェア「Emotet(エモテット)」が仕込まれた添付ファイルの温床になる

Emotetとは、情報を不正に窃取するウイルスのことです。

Emotetはパスワード付きzipファイルを開いたときに感染するのではなく、フォルダに格納されているファイルを立ち上げ、編集を有効化することで悪意のあるマクロが起動する仕組みになっています。

・図2:Emotetへの感染を狙う攻撃メールの例

[引用元]Emotet(エモテット)関連情報|情報処理推進機構

emotetの厄介なところは、連鎖的な標的型攻撃に活用されてしまう点です。

攻撃者がemotetにより不正に入手した氏名・メールアドレス・メール内容を用い、あたかも取引先から返信してきたかのように装うことで、別のターゲットに対してemotetを組み込んだzipファイルを開封させ、感染させてしまうのです。

メールサーバー側のウイルス検知システムは、パスワード付きzipファイルに対するセキュリティチェックが正常に機能しないことがあるため、その弱みに付け込むことでEmotetの温床となっているのが実情です。

これまで述べたセキュリティリスクは送信側のリスクとして述べていましたが、Emotetによる被害は受信者側のリスクであると言えます。

また、自身のパソコンがマルウェアに感染していることに気づかずに、マルウェアが付着した添付ファイルを相手に送ってしまう可能性もあります。

つまり知らない間に攻撃者になってしまうリスクもあるのです。

ディレクトリ構造やファイル名を確認できてしまう可能性がある

場合によっては、複数のフォルダ階層を経たうえで、たどり着いたファイルをzipに圧縮することもあるかと思います。

実はパスワード付きでzipに圧縮しても、パスワード入力を求められる画面でディレクトリ構造やファイル名を確認できてしまうのです。

もちろん、ファイルの内容が流出するわけではないのでその点は安心ですが、概要を知られてしまうリスクがある以上、完全な暗号化であるとは言えません。

パスワード付きzipファイル運用の危険性を分かりつつも、それを放置しまっている現状を変えないことには、いくらリスクを理解したところで何も変わりません。

パスワード付きzipファイル運用(PPAP)のセキュリティリスクに有効な対策

このように、パスワード付きzipファイル運用は、必ずしもセキュリティが万全であるとは言えないことをご理解いただけたかと思います。

それでは、社内外でセキュアかつ快適にファイル共有を行うためにはどうすれば良いのでしょうか。

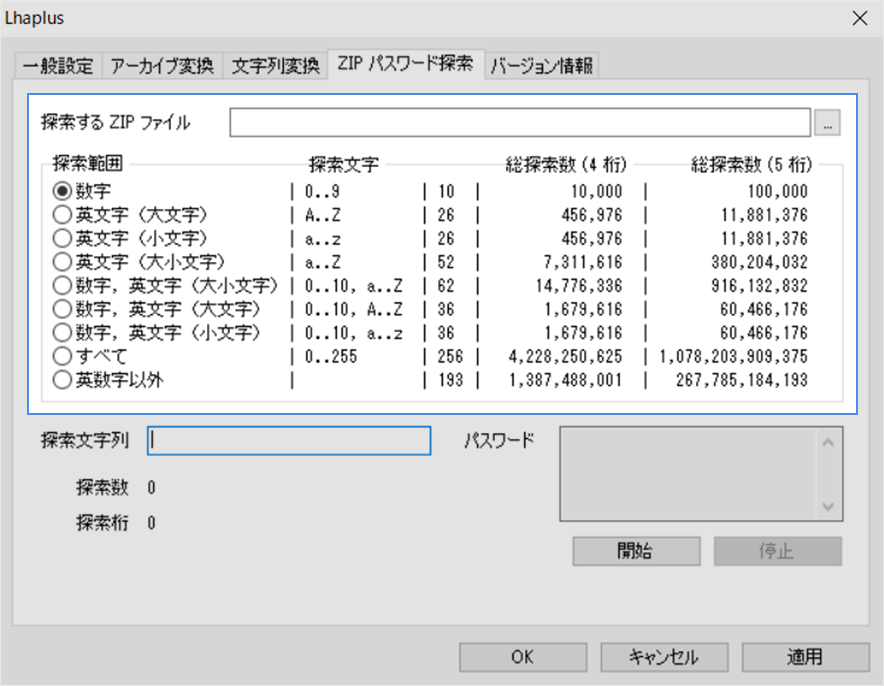

そこで、PPAP対策となり得るのが「クラウドストレージ」のファイル共有機能です。

なぜなら「zipファイル添付自体を無くすことができる」からです。

ファイルはすべてクラウド上で一括管理されるため、メール送受信におけるセキュリティリスクを回避することができます。

弊社では下記の手順でクラウドストレージに切り替えることをおすすめしています。

| フェーズ | 対応策 |

| 社内における セキュリティ ポリシーの整備 |

① メール本文や添付ファイルをS/MIMEにより暗号化し、認証局が発行する 電子証明書を用いて、送信者、受信者ともに暗号化メールを利用する。 |

|

② zip化した際のパスワードの長さは8桁以上であり、英大文字・英小文字・数字・ 記号を織り交ぜる。 |

|

| ③ パスワードだけ別途電話やチャットツールなどで伝える。 | |

| ④ メールを送付する前に上長からの確認を必ず入れる。 | |

| ➄ 社内外でファイル共有する際のワークフローとして整理し、社員に周知する。 | |

| クラウド ストレージへの 移行 |

⑥ 送信先やファイルの機密度などを踏まえて、リスク分析を実施する。 |

| ⑦ ファイル共有で必要な利用人数を確定させる。 | |

|

⑧ ファイルの機密度が高く、利用人数の多いプロジェクトからファイル授受方式を クラウドストレージに移行する。 |

・図3:クラウドストレージ移行に向けた段階的な対応

今すぐクラウドストレージへ全面移行することに不安を覚える方もいらっしゃるかと思いますので、まずは社内におけるセキュリティポリシーを整備するところから始めましょう。

セキュリティポリシーを明確化することで、クラウドストレージを選定する際の基準にもなります。

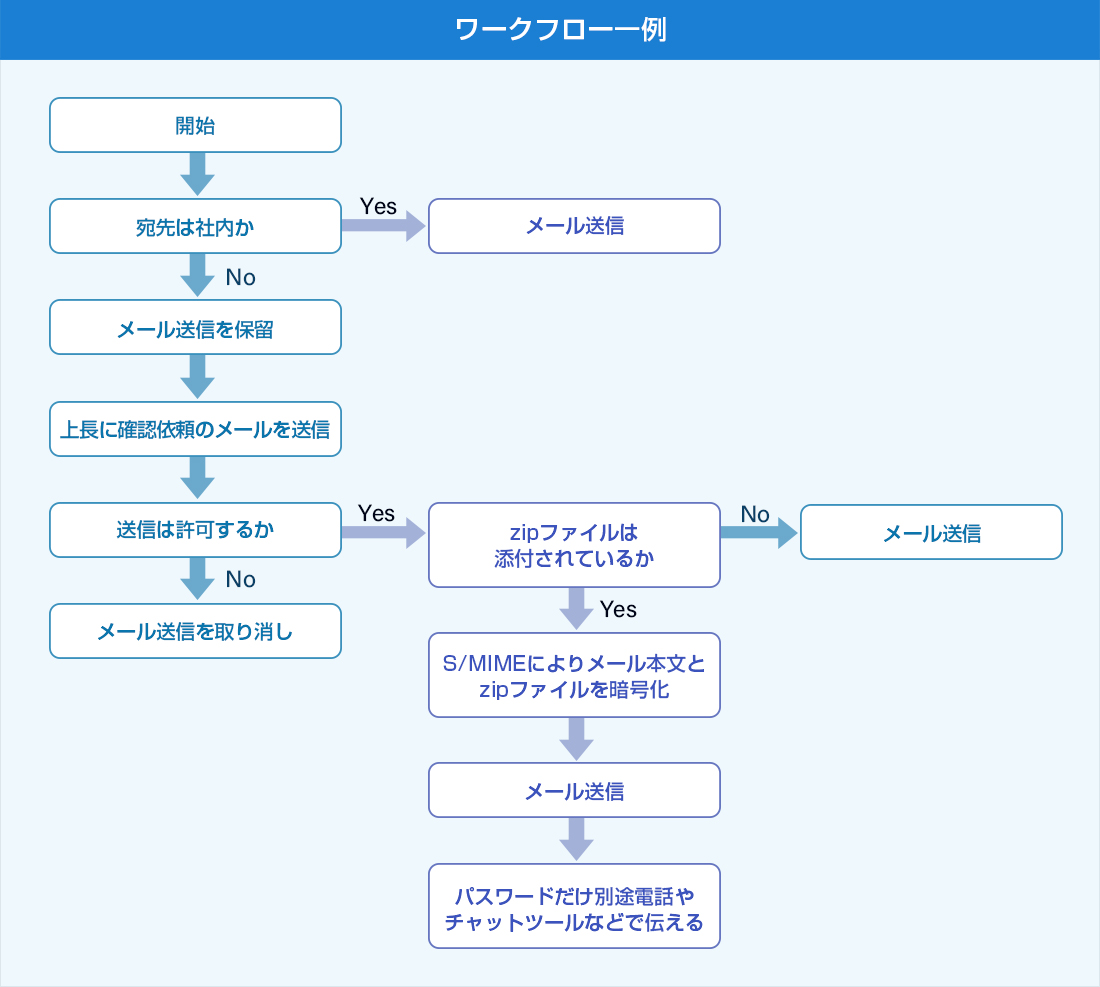

最終的には、メールを送信するまでのプロセスをワークフローとして整理し、適切に社内展開することで定着化を図ることができます。

ワークフローを作成するうえで欠かせない要素が、S/MIMEによるメール本文の暗号化でしょう。

S/MIMEとは暗号化方式のひとつで、メールに電子署名を付加することで、なりすましやメールの改ざんを防止します。

また、zipファイルに設定するパスワードを複雑にすることも、総当たり攻撃への対策となるので効果的です。

パスワード通知は、メールではなく電話やチャットツールで伝えると良いでしょう。

これらの情報を元に一例としてワークフロー化すると下記のようになります。

社内のセキュリティポリシーを明確化したら、段階的にクラウドストレージに移行しましょう。

移行する際におすすめしたいのが、ファイルの機密度と利用人数を数値化した後に乗算し、優先順位をつける方法です。

例えば、以下の例を見てください。

| プロジェクト | 社内外含めた利用人数 | ファイルの機密度 | 合計値 |

| A | 200 | 2(中) | 400 |

| B | 140 | 3(高) | 420 |

| C | 150 | 1(小) | 150 |

| D | 100 | 3(高) | 300 |

・図4:ファイルの機密度と利用人数に応じた優先順位

| プロジェクト A | |

| 社内外含めた利用人数 | 200 |

| ファイルの機密度 | 2(中) |

| 合計値 | 400 |

| プロジェクト B | |

| 社内外含めた利用人数 | 140 |

| ファイルの機密度 | 3(高) |

| 合計値 | 420 |

| プロジェクト C | |

| 社内外含めた利用人数 | 150 |

| ファイルの機密度 | 1(小) |

| 合計値 | 150 |

| プロジェクト D | |

| 社内外含めた利用人数 | 100 |

| ファイルの機密度 | 3(高) |

| 合計値 | 300 |

・図4:ファイルの機密度と利用人数に応じた優先順位

上図より優先してクラウドストレージに移行すべきはプロジェクトBだとわかります。

優先順位を決めて、機密性や規模などを鑑み全面移行をゴールに据え、徐々に導入範囲を拡大していきましょう。

■具体的な移行方法(データマイグレーション)については、下記で解説しています!

【完全解説】社内ファイルサーバをクラウドストレージに移行する手順

まとめ | 脱PPAPの推進にはDirectCloud

いかがでしたでしょうか。

パスワード付きzipファイル運用は日本企業ではすっかりと定着しており、脱却するのは難しい現状にありますが、セキュリティの観点からは万全とは言えません。

ファイル管理においてセキュリティの担保は必須であり、利便性を同時に高めるためにはクラウドストレージを活用した対策が最もおすすめです。

貴社もこの機会にクラウドストレージ導入を検討してみてはいかがでしょうか。

以下の資料にDIrectCloudでできるPPAP対策について、わかりやすく資料にまとめておりますので、ぜひ参考にしてください。

情報システム・営業・総務担当者必見!