あらゆるモノがインターネットに繋がるようになった現代、ITインフラの利活用によって企業はより一層業務効率化を進められるようになりました。

ここ最近でも「デジタルトランスフォーメーション」という考え方が浸透しつつあり、今後はデジタル化によって企業の優位性を更に高めることができるとまで言われています。

しかし、デジタル化に比例して扱う情報量は飛躍的に増えてきており、情報資産の管理が急務になりつつあります。

本稿では昨今急増している企業の情報漏洩について

・どこにリスクが潜んでいるのか

・どのように対策すれば良いのか

を「データレス」の考え方を引き合いに出しながら説明します。

ぜひご一読いただき、今後のセキュリティ対策の参考にしていただければと思います。

目次

目次- 1. 身近に潜む情報漏洩の原因と想定される脅威

- 2. 情報漏洩を未然に防ぐための対策

- 3. 情報漏洩対策の手段としてセキュアにファイル共有するためには

- 4. クラウドストレージとVDI製品の比較

- 5. まとめ

身近に潜む情報漏洩の原因と想定される脅威

扱う情報資産の数が急増し、ファイル自体の機密性も上がってきているため、セキュリティリスクは加速度的に高まっていると言えるでしょう。

情報漏洩に関する「一瞬の気の緩み」が会社を名誉棄損に陥れる可能性があるため、まずは情報が漏洩する原因や経路を把握しておく必要があります。

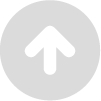

「セキュリティリスク」と一口に言っても、対象となる範囲が非常に広いため、パターンごとに分類して体系的に理解いただくことをおすすめします。

ここでは、セキュリティリスクについて「外部からの脅威」「内部からの脅威」「個人の落ち度」「会社の落ち度」の軸を作成し、情報漏洩の原因を4象限に分けてみました。

・図1:情報漏洩の原因4象限

ここでの「内部」は会社内を、「外部」は社外を指しています。

上図について、象限ごとに説明していきます。

情報漏洩の原因その ①:セキュリティ意識の不足

まずは、社員一人ひとりのセキュリティ意識への甘さが情報漏洩の原因となり得ます。例えば、社内でログインするシステムにおいて脆弱なパスワードを設定することで、外部から不正ログインされてしまうリスクがあります。

ここでの「脆弱なパスワード」とは、「password」や「1234」など、分かりやすい文字列・数字が羅列しているものを指しますが、これは「総当たり攻撃」や「辞書攻撃」のターゲットとなり得ます。

総当たり攻撃

パスワード長が短く、使用文字種が少ないパスワードの脆弱性を突き、可能な組み合わせをすべて試す攻撃

辞書攻撃

辞書に載っている英単語などを登録したファイルを用意して、1つずつ試す攻撃。

また、英大小数字や記号を含めて強固なパスワードを設定したとしても、同じパスワードを転用している状況だと、パスワードを盗まれてしまった場合他のサイトにも不正にアクセスされてしまうリスクがあります。これは「パスワードリスト攻撃」による脅威とも言えるでしょう。

パスワードリスト攻撃

複数のサイトで同じID・パスワードの組を使いまわしている利用者が多いという傾向を利用し、得られたIDとパスワードを用いて他のサイトへ不正にログインする攻撃

情報漏洩の原因その ②:システム脆弱性対策の未実施

これは社内の情報管理体制が問題となっているケースです。

例えば、社内で配布している業務用パソコンのOSやインストールされたソフトウェアが最新に保たれていない、セキュリティソフトの未導入などが該当します。

この脆弱性を突いた脅威が「マルウェア」や「サイバー攻撃」です。代表的なものとしては以下を挙げることができます。

マルウェア

マルウェア

- ・ウイルス

他のプログラムに寄生してユーザーが意図しない挙動を行うマルウェア。自己増殖する。 - ・ワーム

単独でユーザーが意図しない挙動を行うマルウェア。自己増殖する。 - ・ランサムウェア

コンピュータのデータを暗号化し読みとれない状態にした後、解除と引き換えに身代金を要求するマルウェア。

サイバー攻撃

サイバー攻撃

- ・標的型攻撃

OSやソフトウェアの脆弱性を突き、特定の企業や個人に対して差出人を信頼のおける人に偽装しながらメールを送信することで、ウイルスを仕込んだ添付ファイルを開封させようとする攻撃 - ・ドライブバイダウンロード

OSやソフトウェアの脆弱性を突き、マルウェアを仕込んだWebサイトを利用者の気づかないうちに実行させる攻撃 - ・SQLインジェクション

脆弱性のあるアプリケーションに命令文を構成するデータを与え、想定していないSQL文を意図的に実行させる攻撃

とはいえ、ベンダから提供される「セキュリティパッチ」を元に毎回最新の状態にしておけば、セキュリティ対策が万全というわけでもありません。修正プログラムがベンダよりリリースされる前の段階で脆弱性を突く「ゼロデイ攻撃」のリスクもあるので、常に注意を払っておく必要があります。

- ・ゼロデイ攻撃

ソフトウェアの修正パッチがベンダより提供される前に、その脆弱性を悪用して行われる攻撃

また、社内のWebサイトに対するセッション管理の不備なども脆弱性であると言えるでしょう。

ログインが必要なWebサイトの場合各ユーザーを区別するために「セッションID」が設けられていることがほとんどです。このセッションIDに推測されやすい文字列や数字列を設定してしまうと攻撃者によるなりすましが発生するリスクがあります。

情報漏洩の原因その ③:人為的なミス

ここからは社内からの脅威となります。情報漏洩において、最も身近で頻発しやすいのは「人為的なミス」と言えるでしょう。

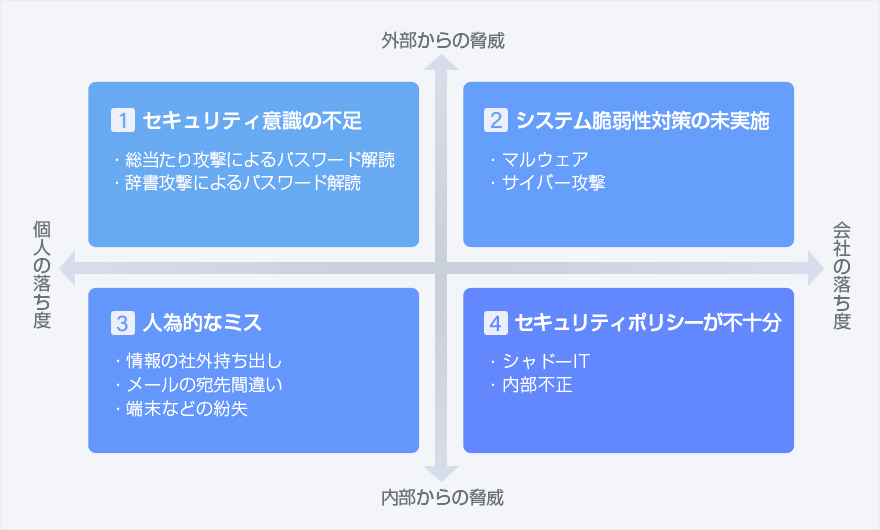

実際に特定非営利活動法人日本ネットワークセキュリティ協会(JNSA)が公開している『2018年 情報セキュリティインシデントに関する調査報告書』では、漏洩原因の上位に「紛失・置き忘れ」「誤操作」が挙がっています。

・図2:情報漏洩原因の比率

■参照元 :

・2018年 情報セキュリティインシデントに関する調査報告書

但し、ここで考えるべきは「情報漏洩の原因」ではなく、「なぜ情報漏洩に繋がる行動をしてしまったか」です。 したがって原因を更に突き詰めていく必要があります。具体的には下記が考えられるでしょう。

| ①「情報の社外持ち出し」をしてしまう理由 |

|

| ②「メールの宛先間違い」をしてしまう理由 |

|

| ③「端末の置き忘れ、紛失」をしてしまう理由 |

|

| ①「情報の社外持ち出し」をしてしまう理由 |

|

| ②「メールの宛先間違い」をしてしまう理由 |

|

| ③「端末の置き忘れ、紛失」をしてしまう理由 |

|

情報漏洩の原因その ④:セキュリティポリシーが不十分

先ほどは従業員一人ひとりのセキュリティ意識が問題であると述べましたが、それを生み出しているのは企業側の責任であるとも言えます。

企業が情報資産の取り扱いをポリシーとして整理し社内で徹底周知していないため、社員のミスを引き起こしてしまうのです。

社内のセキュリティポリシーが不十分だと「悪意」が介在した内部不正やシャドーITの温床ともなります。

内部不正やシャドーITの事例としては下記を挙げることができます。

内部不正

内部不正

- ・B社

個人スマートフォンをPCにUSBで接続した際に外部メモリとして使えてしまう脆弱性を突き、委託先の社員が子どもと保護者などの個人情報を持ち出し、名簿業者に販売した。 - ・C機関

ネットワークシステム保守管理の委託先であるD社の社員が、権限を悪用して入札情報を入手し、自社の入札情報に利用した。

シャドーIT

シャドーIT

- ・個人で登録しているクラウド上に会社のデータをアップロードする

- ・私用端末に業務アプリケーションをダウンロードし、使用する

これらは社内のセキュリティポリシーとして設定するだけではなく、現場でしっかりと運用されているか、システムに排他制御がかかっているか等を随時確認する必要があります。

社内の従業員といえども、何かしらの不満を持った人が非行に走ることが多いので、少しでもセキュリティホールが見つかれば簡単に侵入されてしまうと認識することが重要です。

情報漏洩を未然に防ぐための対策

それでは、これまで述べたセキュリティリスクを未然に防ぐためにはどのような対策をとれば良いのでしょうか。

下記、想定される脅威ごとに対策をまとめてみました。

| パターン | 脅威 | 対策 |

| 個人の落ち度で発生し得る外部からの脅威 | 総当たり攻撃 |

|

| 辞書攻撃 |

|

|

| パスワードリスト攻撃 |

|

|

| 会社の落ち度で発生し得る外部からの脅威 | マルウェア |

|

| 標的型攻撃 | ||

| ドライブバイダウンロード | ||

| SQLインジェクション |

|

|

| ゼロデイ攻撃 |

|

|

| セッション管理の不備によるなりすまし |

|

|

| 個人の落ち度で発生し得る内部からの脅威 | 情報の社外持ち出し |

|

| メールの宛先間違い |

|

|

| 端末の置き忘れ・紛失 |

|

|

| 会社の落ち度で発生し得る内部からの脅威 | 内部不正 |

|

| シャドーIT |

|

・図3:情報漏洩を未然に防ぐための対策

・個人の落ち度で発生し得る外部からの脅威

| 脅威 | 対策 |

| 総当たり攻撃 |

|

| 辞書攻撃 |

|

| 総当たり攻撃 |

|

・会社の落ち度で発生し得る外部からの脅威

| 脅威 | 対策 |

| マルウェア |

|

| 標的型攻撃 | |

| ドライブバイダウンロード | |

| SQLインジェクション |

|

| ゼロデイ攻撃 |

|

| セッション管理の不備によるなりすまし |

|

・個人の落ち度で発生し得る内部からの脅威

| 脅威 | 対策 |

| 情報の社外持ち出し |

|

| メールの宛先間違い |

|

| 端末の置き忘れ・紛失 |

|

・会社の落ち度で発生し得る内部からの脅威

| 脅威 | 対策 |

| 内部不正 |

|

| シャドーIT |

|

・図3:情報漏洩を未然に防ぐための対策

パスワードの脆弱性を狙う攻撃に対しては組み合わせを工夫することや、二段階認証を導入することでセキュリティリスクを低減することができます。

マルウェアやそれを利用したサイバー攻撃に対しては、OSやソフトウェアを最新に保つだけではなく、ゼロデイ攻撃によるセキュリティリスクを回避するために多層防御をかけることが重要になります。

人為的なミスによる情報漏洩に対しては、社員に対する教育だけでは不十分なので、紙媒体での運用を撤廃し、データをクラウドストレージなどに集約することで対策していきましょう。

内部不正やシャドーITに対しては、まず「不正トライアル理論」を知ることが重要になります。不正トライアル理論とは、内部不正が発生する原因として「機会」「動機」「正当化」の3要素に分解することができるという理論です。米国の組織犯罪研究者であるドナルド・R・クレッシーにより提唱されました。それぞれの要素を説明すると下記のようになります。

・機会

不正を行おうと思えばいつでもできるような環境

・動機

過大なノルマや不当な賃金によって、不正を働いても仕方がないという考えに至った心情

・正当化

不正を行う際に生じる良心に対して言い訳するために、都合の良い理由をこじつけること

したがって、社内不正を未然に防止するために必要なのは、定期的な社員へのヒアリングになります。普段から、社員の行動や様子を見ながら、心理的負荷がかからない社内環境を整備することが重要になります。

それを踏まえた上で、業務システム・アプリケーションにIPアドレス認証やデバイス認証を活用した制限をかけることをおすすめします。

情報漏洩対策の手段としてセキュアにファイル共有するためには

当然のことではありますが、情報漏洩には特定のファイルに記載されている情報を経由して発生することがほとんどです。

したがって、重要になるのは

いかにしてファイルを持ち出さない環境をつくるか

いかにしてファイルを持ち出さない環境をつくるか ファイルが流出してもいかにして被害を最小限に留められるか

ファイルが流出してもいかにして被害を最小限に留められるか

になります。

いかにしてファイルを持ち出さない環境をつくるか

「ファイルを持ち出さない環境をつくる」ために重要な考え方として「データレス」があります。これはその名の通り、端末に機密情報を残さずに、サーバーやクラウドなどで一括して保管することを指します。

データレスな環境で業務を進めることができれば、昨今浸透しているテレワークでも恩恵を受けることができ、端末が紛失した際も情報が外部に漏れることがありません。

前項の「情報漏洩を未然に防ぐための対策」で述べた「業務端末に情報を残さずにクラウド上で一括管理する」こともデータレスの考え方に則った対策であると言えます。

ファイルが流出してもいかにして被害を最小限に留められるか

ファイル自体は外部に漏れることになりますが、暗号化されているので、中身を見られてしまうリスクを低減することができます。

クラウドストレージによるセキュリティ対策

特にファイルの利活用において「データレスな環境」と「ファイルが第三者に渡ってしまった場合の対策」を実現できるのがクラウドストレージです。弊社製品DirectCloudを活用すれば、ファイルをローカルにダウンロードさせない環境を実現させることができます。

その他にも社内外からの脅威に対しても下記の通り一貫して対策することができます。

| 脅威 | 対策 | DirectCloudが提供するバリュー |

| パスワードリスト攻撃 | ・二段階認証を行う |

|

| ゼロデイ攻撃 |

|

|

| 情報の社外持ち出し |

|

|

| メールの宛先間違い |

|

|

| 端末の置き忘れ・紛失 |

|

|

| 内部不正 | ・操作履歴などをログとして管理する |

|

| シャドーIT |

|

|

・図4:DirectCloudが提供するバリュー

| パスワードリスト攻撃 | |

| 対策 | |

|

|

| DirectCloudが提供するバリュー | |

|

|

| ゼロデイ攻撃 | |

| 対策 | |

|

|

| DirectCloudが提供するバリュー | |

|

|

| 情報の社外持ち出し | |

| 対策 | |

|

|

| DirectCloudが提供するバリュー | |

|

|

| メールの宛先間違い | |

| 対策 | |

|

|

| DirectCloudが提供するバリュー | |

|

|

| 端末の置き忘れ・紛失 | |

| 対策 | |

|

|

| DirectCloudが提供するバリュー | |

|

|

| 内部不正 | |

| 対策 | |

|

|

| DirectCloudが提供するバリュー | |

|

|

| シャドーIT | |

| 対策 | |

|

|

| DirectCloudが提供するバリュー | |

|

|

・図4:DirectCloudが提供するバリュー

DirectCloudはセキュリティと利便性を兼ね備えたクラウドストレージです。情報漏洩の対策として挙げていた認証部分から、マルウェア対策、データレスまで本製品一つでカバーすることができます。

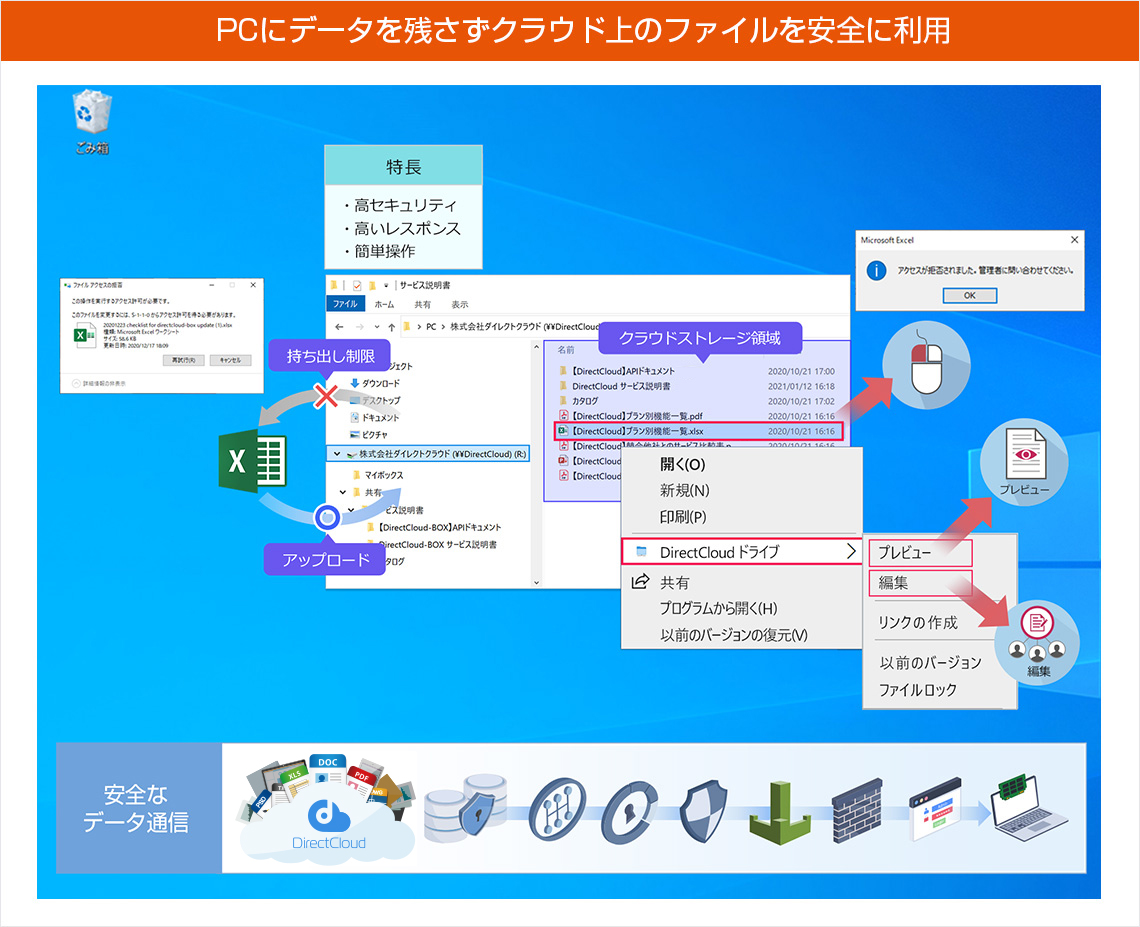

また、DirectCloudをエクスプローラー上にマウントしてDirectCloud ドライブとして利用すれば、ファイルをダウンロードすることなくプレビュー・直接編集を行うことができます。したがって、アクセスレベルを「編集者-」に設定することで、下記の図のように、ファイルのローカル環境へのダウンロードを不可能にさせつつ成果物を編集できるようになります。

・図5:DirectCloudによるデータレスな作業環境

クラウドストレージとVDI製品の比較

「ローカル環境にファイルをダウンロードさせない」という観点でクラウドストレージと比較されるものの中に「VDI」があります。

VDIはVirtual Desktop Infrastructureの略称で、サーバーにOSやアプリケーションを配置し、操作端末には最低限の機能しか持たせない仕組みを指します。 ユーザーの持つデスクトップ画面はサーバーからネットワーク経由で転送されてきたデータのみ表示されます。

これはサーバーにデータ管理や処理機能を一任し、ユーザー端末には必要最小限の機能しか持たせない「シンクライアント」の環境を実現する方法の一つとされています。

画面転送型のVDIにはファイルサーバーOS上に構築する「SBC方式」、物理サーバーをハイパーバイザーによって仮想化し、クライアントOS上に構築する「仮想PC方式」、クライアントOSを持ったブレードPCを使用する「ブレードPC方式」、クラウド上にあるクライアントOSを使用する「DaaS方式」があります。

テレワークへの移行に伴い、端末にファイルを残したくないという考えからVDI製品を検討されている方も多いことでしょう。

そのため、ここでは弊社DirectCloudとVDI製品を比較していきます。

| DirectCloud | VDI製品 | |

| ファイルの保管場所 | クラウド | サーバー |

| ダウンロードしない状態での編集 |

○ |

○ |

| 操作時のレスポンス |

高速 |

普通 |

| セキュリティ対策の手間 |

不要 ※SaaSとしてセキュリティ対策の機能も具備されている |

必要 ※サーバーを自前で持ち、自社の業務に合わせた |

| 可用性 |

高 ※AWS東京リージョン内で3サーバーの冗長構成、 |

低 ※BCP対策として、冗長構成にし、DRシステムを |

| 運用コスト |

低 ※サーバー構築が不必要 |

高 ※サーバー構築が必要 |

| セキュリティ対策の手間 |

低 ※インフラ周りを含めサービスとして提供されているため、 |

高 ※保守費用、運用コスト、および稼働状況の |

・図6:DirectCloudとVDI製品の比較

| DirectCloud | |

| ファイルの保管場所 | クラウド |

| ダウンロードしない状態での編集 |

○ |

| 操作時のレスポンス |

高速 |

| セキュリティ対策の手間 |

不要 ※SaaSとしてセキュリティ対策の機能も具備されている |

| 可用性 |

高 ※AWS東京リージョン内で3サーバーの冗長構成、 |

| 運用コスト |

低 ※サーバー構築が不必要 |

| セキュリティ対策の手間 |

低 ※インフラ周りを含めサービスとして提供されているため、 |

| VDI製品 | |

| ファイルの保管場所 | サーバー |

| ダウンロードしない状態での編集 |

○ |

| 操作時のレスポンス |

普通 |

| セキュリティ対策の手間 |

必要 ※サーバーを自前で持ち、自社の業務に合わせた |

| 可用性 |

低 ※BCP対策として、冗長構成にし、DRシステムを |

| 運用コスト |

高 ※サーバー構築が必要 |

| セキュリティ対策の手間 |

高 ※保守費用、運用コスト、および稼働状況の |

・図6:DirectCloudとVDI製品の比較

もちろんVDI製品は多くのアプリケーションを立ち上げ、デスクトップ画面に転送することができるので、目的によってはVDI製品一択となってしまう場合もありますが、ファイルの利活用の一環として情報漏洩対策を行いたい場合は可用性やコストの面でDirectCloudに軍配が上がるでしょう。

DirectCloudはユーザー数無制限の定額で利用することができますので、ぜひ一度試してみてはいかがでしょうか。

まとめ

プロジェクト資料や制作物などの機微な情報を利活用することは生産性向上につながりますが、セキュリティはしっかりと確保しておかねばなりません。

情報漏洩によって今まで積み上げてきた会社としての信頼は一瞬で崩壊してしまいますので、DirectCloudを活用して業務効率を上げましょう。