業種柄極秘レベルの機密情報を多く扱っているため、アクセス制限はもちろん、データを複数の媒体にバックアップしている。しかし最近バックアップファイルを探し出して暗号化するランサムウェアの被害が拡大していると聞いた。できればオフサイトにも保管したいが、現実的な方法はないのだろうか。

今回はこのような課題をお持ちのあなたに向けた記事です。

企業の事業活動を停止させないためにも、最新の動向を鑑みながら、あらゆる被害を想定したバックアップ体制を敷く必要があります。

本記事を参考にしていただくだけで、

「3-2-1ルール」に基づいたバックアップを簡単に行う方法を知り、自社のBCP対策を強化する一助にする

ことができます。

自社の機密情報を災害などのリスクから保護し、ビジネスへの影響を最小限にしたいとお考えのシステム運用担当者さまにぜひご一読いただきたい記事です。

本記事のサマリ

3-2-1ルールに基づいたバックアップを行うことで、災害対策を強化することができる

3-2-1ルールに基づいたバックアップを行うことで、災害対策を強化することができる 遠隔地へのバックアップは、同一ネットワーク内のファイルを暗号化するSamSamにも有効

遠隔地へのバックアップは、同一ネットワーク内のファイルを暗号化するSamSamにも有効 ファイルサーバー/NASをDirectCloudに移行することで、データを手軽に遠隔地保存できるようになる

ファイルサーバー/NASをDirectCloudに移行することで、データを手軽に遠隔地保存できるようになる

目次

目次- 1. 3-2-1ルールとは

- 2. 3-2-1ルールに基づいたバックアップが必要な理由

- 3. 簡単に3-2-1ルールに基づいたオフサイト保管を実現する方法

- 4. まとめ

3-2-1ルールとは

貴社は機密情報のバックアップをどのような方法で行っているでしょうか。

ファイルサーバーとNAS(Network Attached Storage)に分散保存している、もしくは30年を超えるデータ保存が期待できるLTO(Linear Tape-Open)やセキュアなクラウドストレージに保管しているケースもあるでしょう。

「ファイル消失リスクを抑える」という目的がある以上、バックアップ先は多いに越したことはありませんが、ただ闇雲に増やしていくだけではコストの割に十分な成果が得られなかったという結果になりかねません。

というのも、バックアップにおいては、ファイル保管先を増やすだけではなく、ファイルが保管されている「物理的な所在地」にも気を配る必要があるからです。

その考え方をルールして明文化したものが「3-2-1ルール」になります。

3-2-1ルールは2012年にアメリカのセキュリティ組織US-CERT(United States Computer Emergency Readiness Team)がバックアップの際遵守するべきルールとして提唱されました。

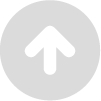

「3-2-1ルール」の中の「3-2-1」とは下記を表しています。

・図1:3-2-1ルールの概要

例えば、データ保管先としてファイルサーバーとNASを導入しており、いずれも東京本社のサーバー室に設置されている場合、地震などの自然災害によりサーバー室ごと損壊してしまえば、バックアップ対象からの復元ができない状況となってしまいます。

つまり、地方に場所を確保しバックアップ保管を行うことができれば、WAN経由でデータを復旧させることができるため、不測の事態に柔軟に対応することができます。

特に自然災害が多い日本においては、遠隔地へのバックアップは必須レベルであると言えます。

3-2-1ルールに基づいたバックアップが必要な理由

3-2-1ルールに基づいたバックアップは企業の円滑な事業活動を維持するためには欠かせない対策です。

BCP対策の中でも特に情報システムの復旧について扱った「IT BCP対策」を推進していく際は必ず検討しておくべき内容となっています。

■関連記事

とはいえ、3-2-1ルールは2012年に提唱されたものであり、今更取り上げられるべきテーマではないようにも思えます。

最近になり3-2-1ルールの重要性が叫ばれるようになった理由、それは

バックアップファイルを付け狙ったランサムウェアにより被害が拡大している

からです。

ランサムウェアと言えば、Windowsにおけるファイル共有やプリンタ共有のプロトコル「SMBv1」の脆弱性を突いた「WannaCry」などが記憶に新しいでしょう。

ランサムウェアの手口は日を追うごとに巧妙化していますが、ファイル消失を鑑みバックアップを保持していれば、業務への影響を最小限に留めることができていました。

しかし、3-2-1ルールで警戒されているランサムウェアはバックアップ先が同一ネットワーク内に設置されていた場合、バックアップファイルまで暗号化されてしまうのです。

狡猾なランサムウェア「SamSam」とは

侵入したサーバー内にあるファイルを暗号化するだけではなく、同一ネットワーク内にあるサーバーの脆弱性を突き、バックアップファイルも同時に使用不能状態とするランサムウェアを「SamSam」と呼びます。

SamSamはファイルの他にも、OSやアプリケーションの稼働に必要な構成ファイルまで暗号化してしまうため、非常に厄介なランサムウェアです。

主に医療機関や行政機関が狙われることが多く、これまでの被害額は600万ドル(約6億7000万円)にものぼります。

SamSamは、従来のマルウェアとは異なり、悪質なマクロが含まれた添付ファイル開かせる、ドライブバイダウンロードで不正なプログラムをダウンロードさせるなどの手口は使いません。

組織内に設置されているアプリケーションサーバーの脆弱性を突くか、リモートアクセス時にブルートフォース攻撃によってパスワードを解読することで社内LANに侵入する「ファイルレス攻撃」を行います。

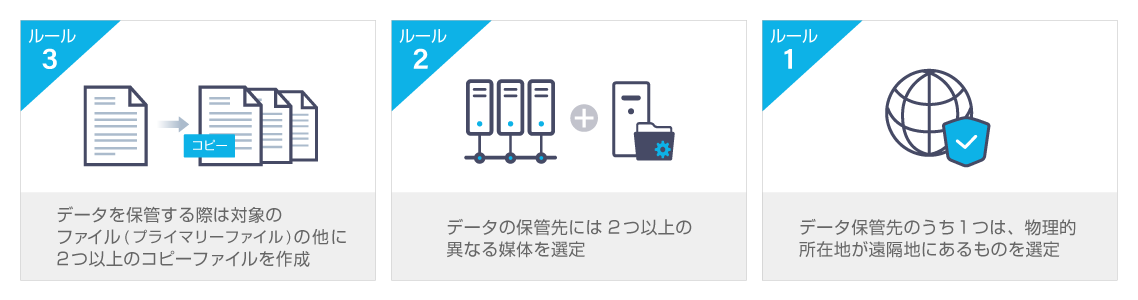

SamSamの攻撃手法を図解すると下記のようになります。

・図2:SamSamの攻撃手法

SamSamが対象にしている脆弱性は

- ① パッチ未適用のRed Hat 社APサーバー「JBoss」

- ② RDP (Remote Desktop Protocol) の推測されやすいパスワード

この2点です。

社内LANの侵入に成功したSamSamは専用のツールやスクリプトを使用して、ネットワークに接続されているコンピュータから認証情報を盗みます。

その後、Windowsの復元オプション「ボリュームシャドウコピーサービス (VSS:Volume Shadow Copy Service)」によりバックアップされていたものを含めファイルを暗号化し、「samsam.exe」と書かれたファイルを量産します。

これにより、同一ネットワーク内にファイルをバックアップしても、根こそぎ使用不能にしてしまうのです。

SamSamへの対策例

SamSamへの対策で最も有効な方法は先述した通り、情報資産を同一ネットワーク内にバックアップしないことです。

オフサイト保管の徹底は、自然災害による物理的なリスクに対処できる他にも、自社をランサムウェアによる被害から防ぐことにも繋がります。

オフサイト保管以外では、下記の対策を講じることもおすすめです。

- ① RDPに設けたパスワードに対して異常な回数のログイン試行がないかチェックする

- ② 多要素認証を設ける

- ③ ベンダから最新パッチが提供されていないかこまめにチェックし、早めに適用する

- ④ 次世代ウイルスソフトを導入する

RDPについては推測されやすいパスワードを設定せず、強度の高い文字列を使用しましょう。英大小文字・数字・記号のうち、それぞれ1つ以上は含ませ、8文字以上の文字列にするのがおすすめです。また、ID・PASSに頼らない認証方法の確立も有効です。

稼働しているAPサーバーについては、常に最新のパッチを適用するよう心がけましょう。

また、AIによる機械学習を活用し未知のマルウェアへの対策を行えるアンチウイルスソフトを導入することで、メモリ上でプロセスが実行され検知が難しい「ファイルレス攻撃」にも対応することができます。

簡単に3-2-1ルールに基づいたオフサイト保管を実現する方法

3-2-1ルールの重要性は2012年には認知されていたものの、オフサイト保管が可能な場所を確保し、その拠点までデータを安全に運ぶ必要があったので現実的ではありませんでした。

しかし、最近ではAmazon S3などのオブジェクトストレージサービスが台頭してきたことにより、国内リージョンだけではなく海外リージョンにも手軽にデータを預けることができるようになりました。

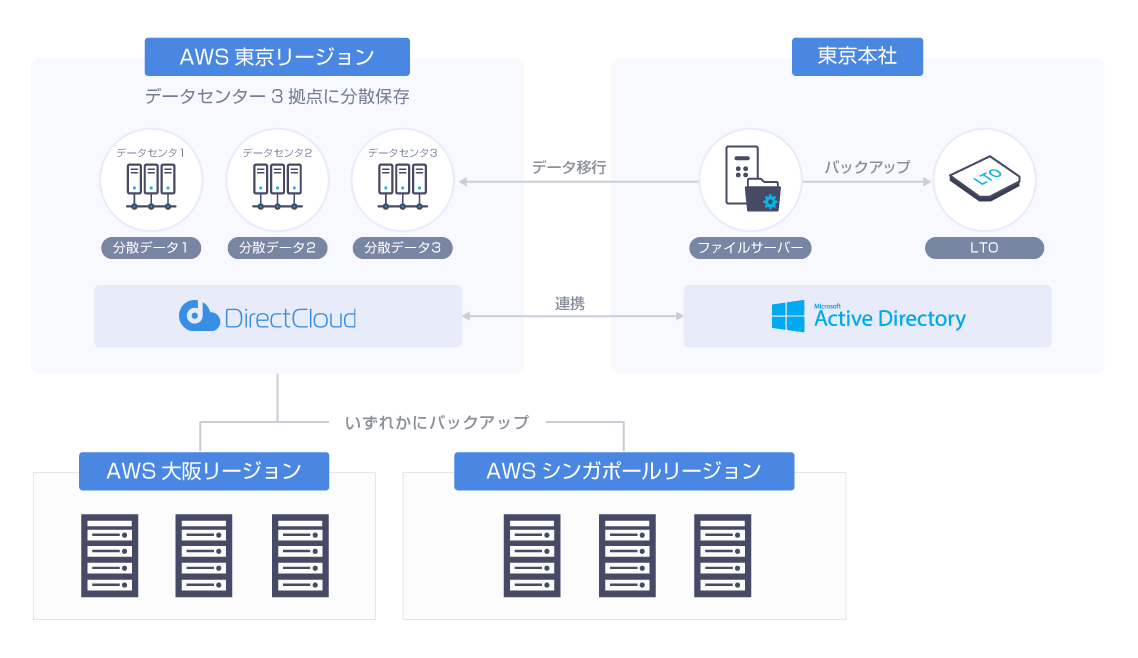

例えば、弊社製品DirectCloudがオプションとして提供している「災害対策・遠隔地バックアップ」では標準契約でのデータ保管先である東京リージョンの他に、大阪リージョンおよびシンガポールリージョンを指定することが可能です。

例えば、現在ファイルサーバーおよびNASにファイルを分散保存しており、バックアップ用途としてLTOをお使いの場合は、NASをDirectCloudに移行することで「3-2」に留まっていたこれまでのバックアップ体制を「3-2-1」として強化することができます。

・図3:DirectCloudを活用したバックアップ体制の構築例

上の事例ではファイルサーバー内に保管されたデータのバックアップ先をLTO、DirectCloudの「2媒体」としており、東京全域での災害発生を鑑みDRサイトとして大阪リージョンおよびシンガポールリージョンに保管しているため、3-2-1ルールに則ったバックアップ体制を敷くことができています。

もちろん、東京本社の社内LANにはファイルサーバーしか設置されていないため、SamSamにより被害を受けるリスクもありません。

データセンター拠点内のAmazon S3は無数のストレージ群により99.999999999%の耐久性を誇っており、AWS東京リージョンだけでも3拠点に分散保存されているため、1拠点が損壊してもシームレスにDirectCloudを利用することができます。

東京リージョンのデータセンター3拠点が損壊したとしても、大阪リージョンとシンガポールリージョンのDRサイトからWAN経由で復旧させることができます。

DirectCloud の対策レベルは4相当で、復旧に関する目安は下記の通りとなっています。

- ・目標復旧時間(RTO:Recovery Time Objective):12時間以内

- ・目標復旧ポイント(RPO:Recovery Point Objective):0.5~24時間前

これらを含めすべてのシステムが冗長化されていることもあり、サーバー稼働率は99.95%(4.380時間/年以内の停止時間)を誇っています。

■ 関連ページ

DirectCloud 月別サーバー稼働率

でもNASからクラウドストレージに移行するってことはユーザーごとにアカウントの作成が必要だし、アクセス権限も一人ずつ付与していく必要があるんでしょ。

あと、そもそもNASのデータマイグレーションに割く時間がうちにはないし、今回は見送りかな…

そのような課題を持たれている方でも問題ありません。

DirectCloudは、Active DirectryまたはAzure Active Directoryと連携することができるため、新規にID・パスワードを発行する手間を削減することができます。

アクセス権限や操作権限についても、CSVにより一括で登録することができます。

NASからDirectCloudにデータを移行する際も、オプションの「データ移行サービス」を利用することで、弊社スタッフがオンサイトにて対応しますので、貴社の負担を軽減することができます。

まとめ

いかがでしたでしょうか。

ここ数年でITインフラも大きく変化し、敷居の高かったオフサイト保管についても、クラウドストレージを活用することで簡単に実現することができるようになっています。

3-2-1ルールに則ったバックアップ体制の構築はIT-BCP対策の一環となり得るだけではなく、ランサムウェアSamSamからのリスク防止にも効果的ですので、複数リージョンにデータを保管できるDirectCloudの利用をぜひご検討ください。