企業活動を支えるITシステムや、外部向けに提供しているITサービスには安定稼動が求められます。

そのため、システムの稼働率や緊急時に備えたバックアップなどに常に目を光らせている企業のシステム運用担当者も多いのではないでしょうか。

企業が災害などの非常時に備えて、事業継続を図る計画を「BCP」と言いますが、情報システムには特有のリスクも多いため、ITに特化したBCPを正確に理解して整備することが大切です。

本記事では、「IT BCP」の考え方や実現手順について解説します。自社のシステム管理の参考やチェックにご活用ください。

目次

目次- 1. IT BCPとは

- 2. BCPとIT BCPの違い

- 3. IT BCPを実現するための手順

- 4. IT BCPを実現するための工夫点

- 5. まとめ

IT BCPとは

BCPは「Business Continuity Plan」の略で、日本語では「事業継続計画」と呼ばれます。

BCPは、災害発生による緊急事態やそれに伴う経済環境の変化があってもビジネスを継続できる、または、短期間で復旧できるようにすることがBCPの目的です。

その中で「IT BCP(情報システム運用継続計画)」とは、BCPの中でも特に情報システムの復旧について扱ったものです。

特徴

IT BCPの特徴は以下のとおりです。

- ・ サイバー攻撃や電源障害など、IT特有のリスクを考慮したBCPである

- ・ 自社保有のサーバだけでなく、データセンターのホスティングサーバや、近年増えるクラウドサービスやテレワークなどロケーションの違いへの配慮が必要

- ・ システム管理がベンダーに委任されている場合はその管理も含まれる

- ・ IT環境の変化に対応するため定期的な見直しが必要

- ・ 自社のBCPとの整合性を維持することが大切

- ・ 訓練や教育も含まれる

目的

IT BCPの主な目的は「情報システムの継続性を確保する」ことです。

この目的をさらに細分化すると、次のようになります。

- ・ 情報システムと業務の関連性、事業へのインパクトを明確にする

- ・ 情報システムの停止をできる限り未然に防ぐ

- ・ 情報システムの抱えるリスクを明確にする

- ・ 情報システムの復旧をできるだけ短期間で行う

- ・ 情報システムを復旧させるための活動目標と、復旧の優先順位、レベルを明確にする

- ・ 上記を実現するための規程やマニュアル類の作成

IT BCPでは、これらの実現のためのリスクアセスメントや対策の検討・実施を行っていきます。

BCPが求められる背景

BCPの策定は法律では義務付けられていません。

しかし、近年頻発している地震や洪水といった自然災害、悪質なサイバー攻撃などは事業の存続において大きなリスクとなっています。

これらによって事業が中断されることがあれば、事業上の被害はもちろん、取引先や顧客からの信頼失墜など、さまざまな不利益を被るため、BCPを作成し、万が一のトラブルに備える企業が増えています。

また、クラウドサービスやデータセンターの利用、ベンダーへの外注によるシステム管理など、企業の情報システムの形態によっては、企業が自社の情報システムに潜むリスクを把握できず、対応が後手に回らないようにするためにも策定されています。

BCPとIT BCPの違い

一般的なBCPと、IT BCPの違いはどこにあるのでしょうか。ここでは主な違いについて解説します。

担当部門の違い(BCP対策は業務部門、IT BCPは情報システム部門)

一般的なBCP対策では全社的な方針のもと、各業務部門がそれぞれBCP対策を行います。

しかし、IT BCPにおいては主に「情報システム部門」を中心に検討・実施を担当します。

IT BCPでは、情報システム部門は自部門の業務システムだけでなく、全社の業務システムを対象としたBCPの検討・実施を行います。このため、IT BCPでは全社のBCPとの整合性を維持し、経営的な観点からBCP対策を行うことが必要です。

BCP発動判断の難しさの違い

災害時において非常事態の認知は容易であり、BCPでもIT BCPでも発動判断はそれほど難しくありません。

しかし、IT BCPにおいては、情報システム特有のサイバー攻撃やマルウェアの感染拡大のような、目に見えない形で進行するインシデントへの対応も求められます。

加えて、自社で管理していないITサービスを利用している場合、顧客や関係者の通報によって初めてそのインシデントを認知し、BCP対策が後手に回ることも多いです。

非常時には、初動までの時間が長くなるほど被害が拡大・深刻化することが多いため、検知・判断のための方法についても検討しておく必要があります。

想定されるリスクの違い

一般的なBCPでは、自然災害などが主なリスクとして想定されていますが、IT BCPではサイバー攻撃のようなインシデントなどもリスクとして考えます。

さらに、メールの誤送信や重要情報の削除などのヒューマンエラー、利用しているITサービス提供企業でのトラブルなど、日常的な業務で生じるリスクも考慮しなくてはなりません。

被害を受ける経営資源の違い

BCPでは、従業員などの「人」、商品や備品などの「物」、金庫に保管していた現金や有価証券などの「金」や、企業の機密情報や書類などの「情報」などの経営資源への被害を考慮する必要があります。

IT BCPでは、主に情報システムに関連した設備や機器、ネットワーク、データ、データベースなどが主な対象となります。

情報システムにおけるこれらの経営資源は、設置・保管場所が分散していることが多い、複製が比較的容易であることなどが特徴です。

IT BCPを実現するための手順

IT BCPを実現するためには、どのような手順を取ればよいのでしょうか。

ここでは、内閣官房情報セキュリティセンターが公開している「IT-BCP 策定モデル」を元に手順を具体的に解説します。

ステップ①:関係者間で基本方針を合意

IT BCPの作成は、情報システム部門だけではなく全社的な協力が必要となるため、まずは経営者や各業務部門から了承を得る必要があります。

追加設備の導入やシステムの入れ替えなど予算も必要なため、取締役会や経営会議の場で経営陣に想定リスクや危機感をしっかり伝えて合意をもらう必要があります。

ステップ②:担当者の決定

基本的な方針について合意を得られたら、IT BCPのための責任者および事務局メンバーを決定します。

また、事務局メンバーだけでなく、ヒアリングや対策実施などの過程で各業務部門にも協力を要請することになるため、各業務部門から窓口担当者を選出してもらいます。

ステップ③:危機的事象の特定

情報システムの運用の継続を脅かす危機的事象について、調査・検討を行います。

ここでは地震や台風などの自然災害だけでなく、重要システムのマルウェア感染やネットワークへの不正侵入など情報システム特有の事象についても考慮します。

この時、危機的事象については、発生時間などの前提条件を細かく分けて検討することが大切です。

たとえば、平日の午前9時にマルウェア感染があった場合にはその日の業務に大きな支障が出る可能性があります。また、土曜日の24時に不正アクセスがあった場合など、対応が難しいケースも分けて考えることが必要です。

ステップ④:被害状況の想定

上記の危機的事象の調査結果から、各状況において情報システムに生じる被害状況や被害箇所を想定します。

ただし、細かすぎる状況の想定はかえって対応の混乱を招くため、想定にある程度の幅を持たせることが大切です。また、被害状況の想定が軽くなりすぎないように注意してください。

ITシステムにおける主な検討対象には、次のようなものがあります。

情報システム機器(サーバ、ルータ、電源系統など)

情報システムを構成する各機器の損傷やケーブルの断線などの目に見える物理的な損傷の他、機器の浸水や結露、漏電などのトラブルを想定しておく必要があります。

また、電源設備に問題があった場合には、各機器に予期せぬシャットダウンが生じたり、空調設備の停止によって熱暴走が生じたりする可能性も考慮が必要です。

情報通信ネットワーク

ネットワークそのものが物理的に被害を受けることはありませんが、マルウェア感染の場合はその影響範囲、DDoS攻撃の場合には処理要求の増大による被害などを想定する必要があります。

電話

固定電話、携帯電話、携帯メールの利用不能を想定しておく必要があります。

データ

不正アクセスから情報の持ち出しや改ざん、消失が行われるケースを想定しておく必要があります。

また、個人情報や会計情報など機密情報を扱うデータベースは、情報セキュリティ上のインシデントに特に注意する必要があります。

ステップ⑤:事業影響度分析

危機的事象が発生した場合における業務継続・復旧の優先順位を付けるため、想定される被害状況や事業への影響度を分析します。

影響度分析の方法

影響度分析では、製品・サービスの供給停止または相当の低下があった場合の影響を時系列に、できるだけ定量的に評価します。

この時、影響の大きさを分析するだけでなく、自社にとって重要な製品・サービスを特定する、どの程度の供給停止に耐えられるかを把握することも大切です。

目標復旧時間(RTO)・目標復旧ポイント(RPO)・目標復旧レベル(RLO)の明確化

分析から優先的に継続・復旧すべき要素が絞り込まれたら、それぞれについて目標復旧時間(RTO:Recovery Time Objective)、目標復旧ポイント(RPO:Recovery Point Objective)、目標復旧レベル(RLO :Recovery Level Objective)を明確化していきます。

〈RTO・RPO・RLOの違い〉

- ・RTO:危機的事象があった場合に業務を復旧させるまでの目標期間

- ・RPO:事故後に事故前のどの時点までデータを復旧可能にするかという目標時点

- ・RLO:危機的事象があった場合、業務をどのレベルまで継続・復旧させるかについての指標

情報システムごとに上記を評価し、その後の検討・評価に利用します。

重要な要素の把握とボトルネックの抽出

優先的に継続・復旧させる情報システムについて、そのために重要となる要素を洗い出します。

たとえば、Webサーバだけでなく、インターネットにつながるネットワークやルータ、ゲートウェイ、ファイアウォール、ロードバランサなどの中間に存在する機器などの復旧も必要です。

そして、これらを把握するだけでなく、復旧においてボトルネックとなる部分についても把握します。

この調査・分析は、現行システムでのRTOやRLOが難しい場合のシステム投資や優先順位の決定のためにも大切です。

ステップ⑥:リスク分析

ステップ4と並行してリスク分析を実施します。リスク分析は以下の手順で行います。

発生事象の洗い出し・リスクマッピング

想定されるリスクの種類をできるだけすべて洗い出し、各リスクの可能性と影響度について定量的・定性的に評価します。評価結果をもとに順位付けも行います。

各リスクの詳細分析

優先的に対応すべきとしたリスクについて、その被害を想定します。

また、現時点でどの程度の復旧時間・復旧ポイント・復旧レベルを実現できるかを推定します。

たとえば、広範囲に影響が及ぶことから復旧優先度をS(最高レベル)に設定した情報があり、その保管先は社内設置のNAS、バックアップ先は外付けHDDで、NASと外付けHDDは同じ自社内のサーバ室に保管されているとします。

この場合、大きな災害があった場合、NASとHDDによって冗長化されていない状態だと情報が消失してしまう可能性があります。

また、故障時には買い換えやバックアップデータの移行作業が必要で、復旧に時間がかかります。

この場合、要求されるRTOの達成が難しいと考えられるため、分散バックアップが可能でシステムの冗長化が容易なクラウドストレージなどへの移行を検討する必要があるでしょう。

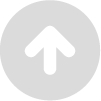

弊社が提供するDirectCloudの場合、ビジネスプランは60世代、プレミアムプランは100世代、エンタープライズプランは200世代までのバックアップが可能で、サーバは東京リージョンで3拠点に分散保存されており、SLAサービス稼働率99.95%を保証しています。

また、オプションとしてAWS大阪リージョンとシンガポールリージョンの遠隔地バックアップに対応することも可能です

ステップ⑦:IT BCPの対応手順書の作成

続くステップでは、対応手順書の作成を行います。

事前対策計画の策定

情報システム環境の現状を把握し、目標とする対策レベルと比較してギャップを確認します。

この時、複数の設備機器からなるシステムでは、最も対策レベルが低い設備機器をそのシステムの対策レベルとして評価します。

この時点で、情報システムの脆弱性についても評価します。

この場合の脆弱性は、セキュリティ上の弱点のみならず、重要データの更新頻度に対するバックアップ頻度や、復旧に必要な調達の難易度や所要時間も考慮することが大切です。

また、IT BCPにおける対応体制や役割分担、発動判断基準、行動基準などを明確に定めておくようにします。

緊急時にはセキュリティレベルの低下はどこまで許容されるのか、事前に経営者や業務担当者などの関係者と話し合っておきましょう。

検討後は、その結果を用いて事前対策の実施計画を作っていきます。

非常時対応計画の策定

事前対策計画と並行して、非常時の対応計画についてもまとめます。

非常時対応計画では、平常時の情報システム運用継続体制を踏まえ、非常時の情報システム復旧の責任者、担当者およびそれぞれの代行者などを定め、それぞれの役割を明確にします。

業務負荷が責任者など特定の個人に集中した場合、その個人の状況によってBCP全体に支障が出る恐れがあるため負荷を分散することが大切です。

教育訓練計画の策定

年間で取り組む訓練内容と対象範囲を作成します。教育の主な目的は次のとおりです。

平常時の情報システム運用継続計画の維持改善活動への理解の向上

平常時の情報システム運用継続計画の維持改善活動への理解の向上 非常時対応計画の理解と対応能力の向上

非常時対応計画の理解と対応能力の向上 事前対策内容の動作確認と検証

事前対策内容の動作確認と検証

教育訓練は徐々に水準を上げていき、IT BCPの運用体制を強固にしていきます。

維持改善計画の策定

事前対策計画、非常時対応計画、教育訓練計画それぞれを見直し、IT BCPの実行性を継続的できるように維持改善計画を策定し、実行していきます。

IT BCPを実現するための工夫点

IT BCPの策定や実施は全社的な影響が大きく、難易度の高いプロジェクトになるため、担当者だけではなかなか実現させることはできません。

IT BCPを成功させるためには、以下の点を工夫しながら進めることが大切です。

経営者の積極的な関与

IT BCPでは多くの経営判断が必要になります。ビジネスの中断を許容できる範囲や優先順位、投資できる予算などは経営者の立場からしか判断ができません。

また、全社の協力を引き出し、同じ目的に向かって社員の意識を高めるよう促すのもトップの役割です。そのため、経営者の積極的な関与を引き出すことが大切です。

官公庁のガイドラインの参照

官公庁では、IT BCPの実現に向けたさまざまなガイドラインを公開しています。

対象が一般企業ではなく府庁向けのものもありますが、基本的な考え方は企業でも一緒です。

BCPやIT BCPでは、次のガイドラインを参考にするとよいでしょう。

事業継続ガイドライン 第三版|内閣府IT サービス継続ガイドライン|経済産業省

リモートワークの活用

IT BCPで想定されるリスクには、従業員や事業所の被災も含まれます。

業務効率を高めるうえでオフィスは必要不可欠ですが、一箇所で仕事をすることが被災時や感染症の蔓延などに対しては脆弱性となります。

業務の生産性向上に寄与するだけでなく、自然災害やサイバー攻撃にも強いクラウドサービスも増えているため、BCP対策の手法のひとつとしてリモートワークを前提とした情報システムを構築するのも一案です。

DirectCloudは場所に囚われない働き方を実現するために、テレワークで起こり得るセキュリティリスクに対して下記のように応えることができます。

ID・PWの漏洩によるシステムへの不正アクセス

ID・PWの漏洩によるシステムへの不正アクセス

二段階認証・IPアドレス制限・デバイス認証により、ID・PWに頼らない認証方法でログインが可能

端末の紛失

端末の紛失

管理者側で、フォルダに対するアクセス権限を柔軟に変更することが可能(7種類)

ファイルのローカル環境への持ち出しなどの内部不正

ファイルのローカル環境への持ち出しなどの内部不正

管理者側でファイルをローカルにダウンロードさせないアクセスレベル「閲覧者」「閲覧者+」「編集者-」を設定することが可能。

また、ユーザー・管理者含め250種類以上の操作ログを取得することができるので、不審な操作がないか監視することが可能。

CSIRT(Computer Security Incident Response Team)の設置

CSIRT(Computer Security Incident Response Team:シーサート)は、インシデントの原因究明や二次被害防止を目的とする組織です。

社内にCSIRTを設置することによって、サイバー攻撃やITシステムならではの障害に対する復旧・継続対応の高度化が期待できます。

まとめ

IT BCPは情報システムの継続・復旧を目的とした社内における取り組みです。

情報システムには特有のリスク要因があり全社への影響も大きいため、企業で積極的にIT BCPを推進して事業やサービスの安定継続に向けて対策を行っていきましょう。

弊社の提供するDirectCloudはバックアップ先として海外拠点を含む別地域を選べますし、高いレベルのRTOやRPO要求にも対応可能です。

SLAも99.95%と安定稼動を保証し、かつセキュリティリスクに備えて一貫した対策をとることができます。企業のIT BCPにも貢献するDirectCloudをぜひご活用ください。