現在、コロナ対策や働き方改革でテレワークを行う企業が多くなっています。

社内外のコミュニケーションにSlackやビデオ会議などを活用し、外線電話はIP電話サービスで対応するなど、テレワークに対応した業務改革を行っている企業も多いでしょう。

テレワークにおける懸念事項にセキュリティを挙げる専門家も多いですが、特にセキュリティ分野で注意しなければならないのが「emotet(エモテット)」と呼ばれるマルウェアです。

本記事では、emotetの特徴や対策など基本的な情報について紹介します。

テレワーク下のセキュリティ対策や社員教育にお役立てください。

目次

目次- 1. emotetとは

- 2. emotetが流行している理由

- 3. emotetの攻撃手法

- 4. emotetを用いた攻撃メールの一例

- 5. emotetによる被害の事例

- 6. emotetへの対策

- 7. emotet対策以外にテレワーク中のセキュリティレベルを向上させる方法

- 8. まとめ

emotetとは

emotetは、2014年に初めて確認されたマルウェアの一種です。

「世界最凶のマルウェア」と評価する人もいるほど世界的に感染が広がり、大きな被害をもたらしたことで知られています。

emotetの概要

emotetはもともと、金融機関をターゲットに作られた、オンラインバンキングの認証情報を狙うトロイの木馬型のマルウェアです。

しかし、金融機関におけるセキュリティ対策の強化が進み、2017年頃からはもともとの目的から離れ、さまざまなマルウェアの感染・拡散を支援するプラットフォームのような役割を果たすように進化しています。

emotetの特徴

emotetの特徴を簡単にまとめると、次のようになります。

- ・自己増殖型のマルウェアである

- ・C&Cサーバ(※)を通じて本体が送り込まれる

- ・感染したコンピュータからメールやWebサービスのアカウント情報、システム情報を取得する

- ・他マルウェアと併用されることが多く、1度感染すると次々とマルウェアが送り込まれるリスクがある

- ・取得した情報を使ったなりすましメールで拡散されることが多い

- ・ターゲットのシステム環境を把握し、最適化してから攻撃を始めるため検知が難しい

※ C&Cサーバ:攻撃を指示したり、マルウェアの配布先となったりするサーバ

2018年夏には、米国の国土安全保障省が「州、地方政府、民間企業、公的機関に重大な脅威を与える最も破壊的なマルウェアの1つ」として警告をしたほど、拡散力や破壊力が非常に高いマルウェアです。

emotetが流行している理由

emotetは日本においても2019年頃に被害報告が増え、政府のさまざまな機関が注意を呼びかけています。

それにもかかわらず、どうしてそこまで流行したのでしょうか。

理由①:emotetの目的の変化

emotetはもともとトロイの木馬型のマルウェアでしたが、金融機関側もユーザーに注意を呼びかけたり、アカウントの多要素認証などの対策を進めたりしたため、簡単には目的(他人のアカウントで口座画面にログイン・操作するなど)が達成できなくなりました。

その後、emotetはその機能を他マルウェアの拡散のために提供するプラットフォームとしての役割を担うようになり、作成者はその仕組みをハッカーたちに提供することで収益を得ていると言われています。

こうした目的の変化を経て、emotetはセキュリティソフトなどによる検知の回避と情報収集に重きを置いて進化しました。

感染先の環境に合わせたアップデートが行われたり、直接的な損害につながる動作をしなくなったことで、発見が難しくなったことが感染拡大の背景になっています。

理由②:ヒューマンエラーを狙った攻撃

セキュリティシステムはどんどん高度化され、その防御が強固になりますが、一方でヒューマンエラーはなくなりません。

そのため、ハッカーはシステムではなく人間をセキュリティホールとして攻撃を行うことが増えています。

emotetでも、そのスタートはOfficeファイルに仕組まれたマクロであり、そのファイルはなりすましメールの添付ファイルとして送られてきます。

不用意に添付ファイルを開き、マクロを有効化することでemotetがダウンロードされるようになる単純な仕組みですが、攻撃者は取得した情報をもとにして、メールの件名や本文、送信者名などをあたかも取引先から返信してきたかのように装うことで感染を拡大させています。

emotetの攻撃手法

ここでは、emotetの攻撃手法について詳しく見てみましょう。

主な感染ルートは添付されたOfficeファイル

emotetの主な感染ルートは「メールに添付されたOfficeファイル」です。

Visual Basic for Application (VBA/マクロ) が含まれた Word の文書を電子メールで相手方に送り付けます。

メールサーバー側のウイルス検知システムを利用している場合でも、製品によってはzipファイルで暗号化された危険ファイルは検知できないことがありますので注意が必要です。

Wordの初期設定では、マクロの使用を禁止する「保護されたビュー」状態になっていますが、受信者が Word の内容を確認するために保護されたビューを解除し、文書を閲覧することでVBA が起動します。

VBAはコマンドラインインターフェースを起動し、コマンドラインインターフェースがPowerShell.exe を起動することでスクリプトが実行可能となります。

Powershellはインターネットからマルウェア本体をダウンロードするスクリプトを実行し、emotet本体がC&Cサーバからダウンロードされます。

なりすましメールによる感染拡大・攻撃

emotetは、感染したコンピュータからメールアドレスやさまざまなWebサービスのアカウント情報、システムのアカウント情報などを盗み出し、取得したアカウントを利用し、なりすましメールなどの手段でさらなる感染拡大を狙います。

社内の重要書類を装って添付ファイルを送ってきたり、取引先になりすまして見積書や請求書というファイル名でマクロを仕込んだOfficeファイルを送ってくることもあり、うっかり開いてしまい感染するケースも多いです。

その他にも、窃取したアカウント情報を利用したメールでフィッシングサイトに誘導する場合もあり、新たなマルウェアの感染を引き起こしたり、金融機関のアカウント情報の搾取が行われたりする場合もあります。

ドロッパーとして他マルウェアを呼び込む

emotetは、感染したシステムにファイルをインストールしたり、データを改ざんしたりするマルウェアである「ドロッパー」として機能し、感染したコンピュータにさまざまな不正プログラムやマルウェアを呼び込みます。

たとえばemotetに感染すると、「トリックボット」(Windows Defenderを無効化するマルウェア)にも感染しやすくなり、ランサムウェアの「Ryuk」が展開されるといったパターンもあります。

他にも、システムやファイルを暗号化し、利用を制限して身代金を要求するランサムウェアをダウンロードした例や、パスワードリストをダウンロードして総当たり攻撃を仕掛けた例も報告されています。

emotetそのものを発見して駆除しない限り、さまざまな種類のマルウェアに何度も何度も感染することになり、被害も大きくなっていくため危険です。

emotetを用いた攻撃メールの一例

emotetを用いた攻撃メールにはどのようなものがあるのでしょうか。

ここではIPA(情報処理推進機構)で紹介されている例を参考に攻撃メールを紹介します。

URLリンクを利用した攻撃メール

emotetを利用した攻撃メールでは、URLリンクを利用したものも見つかっています。

この場合、リンク先がフィッシングサイトである場合や、emotetへの感染を狙うマクロ入りの文書ファイルがダウンロード用URLである場合があります。

例えば、「賞与支払届」などの件名のメールで、本文中にURLリンクが記載されていた事例が確認されています。海外からの攻撃も多いため、日本語として変だと感じたらまず疑ってかかった方がよいでしょう。

新型コロナウイルスをテーマとした攻撃メール

新型コロナウイルスに関する情報提供を謳う件名や、架空もしくは実在の保健所名を名乗っての攻撃メールも確認されています。

マルウェア感染やアカウント情報の窃取を狙った攻撃であり、メールには添付ファイルやURLリンクがついています。

内容からは一見して攻撃かはわからない場合もありますので、受信したメールを開く前に、送信者にメールアドレスを提供した覚えがあるかなどをよく考えることが大切です。

年末年始に合わせた攻撃メール

年末年始には、「メリークリスマス」「賞与支給」といったキーワードを件名に折り込んだ攻撃メールも多く送られています。

中には社内の従業員になりすましてメールを送付しているケースもあり、不審メールを看破するのが難しい例も多いです。

多く見られる攻撃メールの特徴

IPAによるとemotet関連の攻撃メールでは、件名や文面が受信者と全く関係がないケースも多いようです。

また、「請求書送付」や「関係各位」などの業務上開封したくなる件名になっているメールも多く見つかっています。

emotetによる被害の事例

emotetによる被害にはどのようなものがあるのか、実際の例をいくつか紹介します。

公立大学法人首都大学東京(現:東京都立大学)

実在の雑誌社になりすました不審メールの添付ファイルを教員が開封したことで感染し、メールボックスから18,843件(受信メール 12,069件,送信メール 6,774件)のメール情報が流出しました。

NTT西日本(西日本電信電話株式会社)

従業員が不審メールの添付ファイルから感染し、パソコンに保存されていたメールアドレス1343件(うち、顧客情報を含む)が流出しました。

株式会社関電アメニックス

社内のパソコンで感染があり、社外関係者263件、社内関係者183件のメールアドレスが流出しました。

亀屋良長株式会社

従業員のPC1台が感染し、過去に顧客とやりとりをしたメールの情報が流出。ECサイトを利用した最大18,000名の顧客情報が流出しました。

流出した情報は氏名、住所、電話番号、メールアドレス及びメール本文の内容と公表されています。

emotetへの対策

こうした危険性をもつemotetにはどのような対策が有効なのでしょうか。推奨されている対策について紹介します。

感染を未然に防ぐための対策

現在のemotetはヒューマンエラーを狙った攻撃が多いため、組織内への教育が効果的です。

基本的には「不審なメールに注意」し、「添付されたOfficeファイルのマクロ機能は有効化しない」ことが大切です。

また、OSを最新の状態にアップデートすることや、セキュリティソフトの導入・更新といった基本的な対策も効果的です。

zipファイルで暗号化されたファイルだとしても検知できるソフトを活用すれば、さらに効果が期待できるでしょう。メールセキュリティ機能やWebセキュリティ機能のあるセキュリティソフトなら、C&Cサーバと見られる不審なサーバへのアクセスなどを察知して防ぐことができます。

emotetの実行にはPowerShellが利用されていることから、PowerShellの実行を禁止することも効果的です。社内で貸与しているパソコンであれば、管理者側でポリシーを設定してPowerShellの起動をブロックすることができます。

また、社内外問わずファイル共有方法をクラウドストレージに一本化しておけば、emotetの常套手段である添付ファイルつきのメールを不審なメールと判断しやすくなります。

感染してしまった際の対策

emotetへの感染が疑われる場合、対象の端末をネットワークから切り離すことがまず大切です。C&Cサーバへの接続や他端末への感染拡大はネットワークを通じてインターネットを通じて行われるため、この対応により感染拡大を防ぐことができます。

emotetへの感染を確認するためには、フォレンジック調査が有効です。フォレンジック調査では、ネットワークへのアクセスログなどを解析します。

一般社団法人JPCERTコーディネーションセンター では「EmoCheck」という感染チェックツールを無料公開しています。ツールにより感染が見つかった場合、感染先を含むフォルダのイメージパスを表示し、ユーザーの対処をサポートしてくれます。

EmoCheck(JPCERT)また、emotetはメール経由で感染を拡大させることが多いため、感染した端末のメールアカウントなどは一新し、関係者にも可能な限り注意を促しましょう。

emotet対策以外にテレワーク中のセキュリティレベルを向上させる方法

テレワーク環境下では、emotetの他にも注意するべきリスクがあります。

想定される脅威に対して備え、セキュリティレベルを向上させましょう。

認証情報の漏えい

emotetによらずともWebサービスや企業システムの「認証情報が漏えい」することがあります。

テレワークでは、認証情報を付箋やシールで端末に貼り付けたまま外で作業しないよう注意することはもちろん、ショルダーハッキング(覗き見)にも注意しましょう。端末へのログインはもちろん、ファイルサーバや基幹システムへの不正アクセスが行われれば被害は甚大です。

対策としては、生体認証やワンタイムパスワードなどによる多要素認証やSSOが効果的です。多要素認証により、漏えいした情報だけではアクセスできなくなりますし、SSOであれば情報漏えいしたと気づいた場合のみ、認証サーバー側でアクセス制限をかけることで不正アクセスを防止することが可能になります。

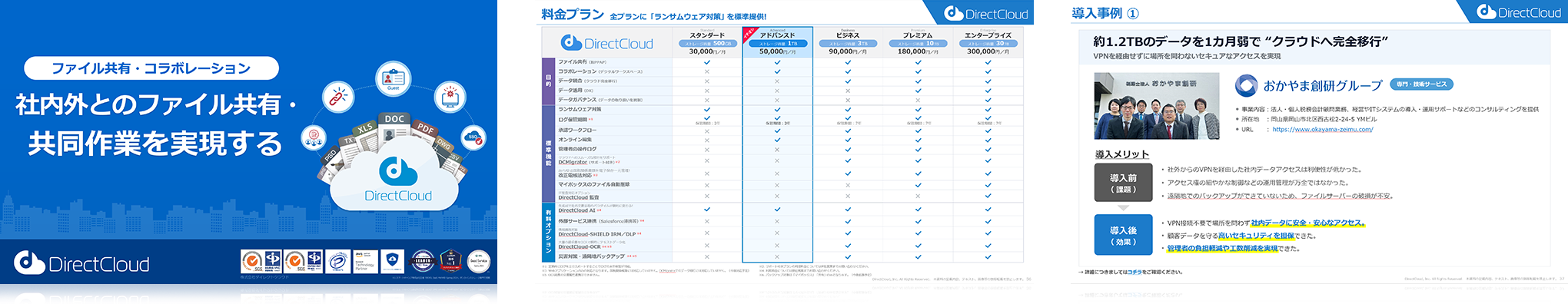

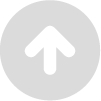

DirectCloudであれば、ワンタイムパスワードによる二要素認証が可能なため、情報漏えい対策に貢献します。

もしも情報漏えいに気づかなかった場合でも、DirectCloud-SHIELDのIRM暗号化機能を利用することで第三者への情報漏えいを阻止できる仕組みが作れるため安心です。

メールの誤送信

また、「メールの誤送信」はヒューマンエラーの代表格で、機密情報が外部の第三者の手にわたってしまいます。暗号化してもパスワードを同じ送信先に送ってしまえば効果がないため注意してください。

メールの誤送信からの情報漏えいを防ぐには、ファイルを添付するのではなく、ファイル共有サービスを利用した有効期限の設定、IRM製品の活用が効果的です。これにより、万が一メールの誤送信があっても、管理者側でリンクを無効にしたりアクセスをブロックしたりできます。

DirectCloudはファイルを送付する前の「承認ワークフロー」、ファイルの誤送信に気づいた場合の「共有リンク無効化」、ファイルの誤送信に気づかなかった場合の「DirectCloud-SHIELDによるIRM暗号化」を具備しているので、一貫したメールの誤送信対策を講じることができます。

端末の紛失・盗難

テレワークでは、パソコンやスマートフォンなどの業務用端末の紛失や盗難にも気をつけなければなりません。こうしたケースでは、端末内にあるファイルの不正な閲覧やファイル内の機密情報の流出リスクがあります。

DirectCloudでは、アクセスレベルを「閲覧者」「閲覧者+」「編集者-」に設定することでローカルディスクへのファイルダウンロードを抑止しながらストレージ上のファイルの閲覧・編集が可能です。

これにより、データレスな環境を実現できるためテレワーク環境における端末の紛失・盗難から生じる情報漏洩の低減が可能です。

内部不正

また、企業では組織の従業員による内部不正のリスクにも注意してください。テレワーク環境では機密情報の持ち出し・コピーや、システムへの不正アクセスなどがしやすくなり、監視の目も行き届きにくいため、インシデントを想定した対策が求められます。

DirectCloudは、データレス環境を維持したファイル閲覧・編集の他、IPアドレス・デバイス単位でアクセス制限を設けることもできます。システム上でファイルアクセスや操作のログが取得できますのでフォレンジック調査も対応可能です。ログを取得していることを従業員に周知していくことで、内部不正の牽制も期待できます。

まとめ

emotetは感染力が高く他のマルウェアの入り口になる、非常に危険性の高いマルウェアです。特徴や攻撃の手口をしっかりと理解し、教育や対策を行いましょう。

テレワーク環境下では、認証情報の漏えいやメールの誤送信、端末の紛失・盗難、内部不正などemotetの他にも注意すべきリスクがたくさんあります。さまざまな製品・サービスを組み合わせ、テレワークに適した体制を作ってセキュリティレベルを向上させることが大切です。

DirectCloudはファイル保管・ファイル共有に留まっていた従来のクラウドストレージの枠を超え、企業のセキュリティポリシーに基づき管理者による権限管理が可能になったサービスです。テレワーク環境下におけるセキュリティと利便性と両立させるため、ぜひ導入をご検討ください。