2020年から猛威を振るった新型コロナウイルスの影響により、テレワークを導入・移行する企業が増加しています。

従業員30人以上の都内企業を対象とした総務省による緊急調査によると、テレワーク導入率は2.6倍に増加し、62.7%が導入しているとの結果になりました。

このようにコロナウイルスによる影響で今後の働き方が見直されている中、活躍するのがVPNを用いた社内サーバーへのアクセスです。

しかし、社員全員がリモートアクセスすると、VPNが逼迫し、運用が難しくなる懸念もあります。

今回は、テレワーク環境下で想定されるトラブルとその対処法について述べていきます。

目次

目次- 1. リモートワーク環境下でファイル共有する際に想定されるトラブル

- 2. 想定されるトラブルを避けるための対処法

- 3. まとめ

リモートワーク環境下でファイル共有する際に想定されるトラブル

それでは、社内サーバーへアクセスしファイル共有を行う際、どのようなトラブルが想定されるのかを洗い出していきます。

今回は5つご紹介していきます。

- ① コミュニケーションの経緯が不透明

- ② ファイルが散在し管理が困難になる

- ③ 海外拠点/他社メンバへ大容量ファイルを転送することができない

- ④ 社外へ情報漏洩してしまう

- ⑤ 様々なツールを使い分ける必要があり手間がかかる

コミュニケーションの経緯が不透明

コミュニケーションツールとしてメールや電話を主に使用しており、メッセージに関連付けられたファイルの場所も分からないのでスムーズに引き継ぎができないケースです。

これだと、前任者がどこまで対応したのか不明確な部分があるので、遡って確認する工数が発生してしまいます。

ファイルが散在し管理が困難になる

社内サーバーにファイルが保存されているものの、保管場所や最新ファイルが特定できず、管理が困難になってしまうケースです。

バージョン管理ができていない状況だと前任者に確認をとる手間が発生してしまうため、余計なコミュニケーションコストが発生してしまいます。

海外拠点/他社メンバへ大容量ファイルを転送することができない

社内サーバーにアクセスするVPNのインフラに制約があり、CAD等の大容量ファイルを共有することができないケースです。

これだと全体の業務スピードが低下してしまい、生産性が下がる要因となってしまいます。

社外へ情報漏洩してしまう

重要な機密情報が外部に漏洩してしまい、ノウハウ等を盗まれてしまうケースです。

機密性の高いコンテンツだと、損害賠償費用が発生し、社会的信用を失墜してしまいます。

情報漏洩してしまう原因としては以下4点が考えられます。

- ● ワームによって情報が盗み出される

- ● SQLインジェクションやクロスサイトスクリプティングによりウイルスに感染する

- ● マルウェアやウイルスによってファイルが改ざんされる

- ● 第三者の操作によりノウハウが漏洩する

様々なツールを使い分ける必要があり手間がかかる

ポータルサイトやSalesforce等多くのツールを使い分ける必要があり、余計な時間的コストがかかってしまうパターンです。

WebAPIを介した連携やSSO連携がされていないので、シームレスに業務を進めることができなくなってしまいます。

想定されるトラブルを避けるための対処法

このように社内サーバーへVPNでリモートアクセスする際は多くの危険が孕んでいることを確認できたかと思います。

そこで、ここではこのようなトラブルを未然に防ぐための対処法について説明していきます。

まずは以下の順序で進めていきましょう。

セキュリティレベルを明確化

満たすことができるクラウドストレージ製品を選定

機密情報のセキュリティレベルを決める際のおすすめの方法は「情報資産の価値」「脅威」「脆弱性」で重みづけした後に乗算し、リスクの値を決めていくという方法です。

例えば、以下の例を見てください。

| サーバー | 情報資産の価値 | 脅威 | 脆弱性 | リスク合計値 |

| サーバーX | 3 | 3 (ウイルス感染) |

3 (ウイルス対策ソフト未導入) |

27 |

| サーバーY | 5 | 3 (不正アクセス) |

2 (アクセスコントロールの不備) |

30 |

| サーバーZ | 2 | 2 (なりすまし) |

2 (パスワード管理の不備) |

8 |

| サーバーX | |

| 情報資産の価値 | 3 |

| 脅威 | 3 (ウイルス感染) |

| 脆弱性 | 3 (ウイルス対策ソフト未導入) |

| リスク合計値 | 27 |

| サーバーY | |

| 情報資産の価値 | 5 |

| 脅威 | 3 (不正アクセス) |

| 脆弱性 | 2 (アクセスコントロールの不備) |

| リスク合計値 | 30 |

| サーバーZ | |

| 情報資産の価値 | 2 |

| 脅威 | 2 (なりすまし) |

| 脆弱性 | 2 (パスワード管理の不備) |

| リスク合計値 | 8 |

これはそれぞれの最大値を「5」とした際のリスク評価です。

これらの情報から先に手を打つべきサーバーはYだと分かります。

この方法で、機密情報そのもの以外に、外部からのリスクを踏まえたリスク評価を行うことができます。

リスク評価を終えた後はクラウドストレージの選定に入りましょう。

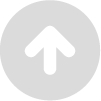

「DirectCloud」を活用すれば前項で挙げた5つのトラブルを避けることができます。

具体的には以下の機能が具備されています。

| トラブル内容 | DirectCloudが提供できるバリュー |

| ・コミュニケーションの経緯が不透明 |

・メッセージとファイルを紐づけて管理することが可能 ・コミュニケーション履歴を時系列に一括管理することが可能 |

| ・ファイルが散在し管理が困難になる | ・文書管理機能により、ファイルの版管理が可能 |

| ・海外拠点/他社メンバへ大容量ファイルを転送することができない | ・多重化通信により高速で大容量のデータの転送が可能 |

|

・社外へ情報漏洩してしまう ①ワームによって情報が盗み出される ②SQLインジェクションやクロスサイトスクリプティングによりウイルスに感染する ③マルウェアやウイルスによってファイルが改ざんされる ④第三者の操作によりノウハウが漏洩する |

①IDSにより不正侵入検知が可能 ②AWS WAFにより脆弱性対策が可能 ③アンチウイルス機能によりマルウェア・ウイルス感染対策が可能 ④ユーザーごとにアクセス権を設定することで社内外の特定メンバーに公開を限定することが可能。ファイルごとに暗号化することも可能。 |

| ・様々なツールを使い分ける必要があり手間がかかる | ・Azure AD/OneLogin等のSSO連携機能により、認証機能やユーザ管理を統合することが可能 |

| トラブル内容 |

| ・コミュニケーションの経緯が不透明 |

| DirectCloudが提供できるバリュー |

|

・メッセージとファイルを紐づけて管理することが可能 ・コミュニケーション履歴を時系列に一括管理することが可能 |

| トラブル内容 |

| ・ファイルが散在し管理が困難になる |

| DirectCloudが提供できるバリュー |

| ・文書管理機能により、ファイルの版管理が可能 |

| トラブル内容 |

| ・海外拠点/他社メンバへ大容量ファイルを転送することができない |

| DirectCloudが提供できるバリュー |

| ・多重化通信により高速で大容量のデータの転送が可能 |

| トラブル内容 |

|

・社外へ情報漏洩してしまう ①ワームによって情報が盗み出される ②SQLインジェクションやクロスサイトスクリプティングによりウイルスに感染する ③マルウェアやウイルスによってファイルが改ざんされる ④第三者の操作によりノウハウが漏洩する |

| DirectCloudが提供できるバリュー |

|

①IDSにより不正侵入検知が可能 ②AWS WAFにより脆弱性対策が可能 ③アンチウイルス機能によりマルウェア・ウイルス感染対策が可能 ④ユーザーごとにアクセス権を設定することで社内外の特定メンバーに公開を限定することが可能。ファイルごとに暗号化することも可能。 |

| トラブル内容 |

| ・様々なツールを使い分ける必要があり手間がかかる |

| DirectCloudが提供できるバリュー |

| ・Azure AD/OneLogin等のSSO連携機能により、認証機能やユーザ管理を統合することが可能 |

また、その他にもDirectCloudには以下のようなメリットがあります。

- ① クラウド環境で実行するのでサーバー構築費用や保守費用がかからない

- ② マニュアル無しでも直感的に操作できるUIになっている

- ③ ユーザ無制限で使用することができるので、ユーザの増加に柔軟に対応できる

- ④ サーバー環境としてAWSの東京リージョンを利用しているので、高い可用性を誇っている

- ⑤ 大手から中小に至るまで業種を問わず幅広い導入実績がある

「操作性」「セキュリティ」「費用」いずれも高い水準でまとまっていますので、ぜひ検討してみることをおすすめします。

まとめ

いかがでしたでしょうか。

今後はコロナウイルスの第二波の影響で、益々リモートワークに移行する企業・事業者が増加するでしょう。

これを機に社内サーバーをクラウドに移行して、セキュリティを高めながら業務パフォーマンスを上げていきましょう。